Mobilne chmury: technologia i usługi dla przyszłej platformy komunikacyjnej

Wprowadzenie

W ciągu ostatnich dziesięcioleci komunikacja mobilna ewoluowała z formatu głównie sterowanego głosem, aby połączyć jednostki z aktywatorem wielu nowych paradygmatów, które wspierają komunikację zawsze i wszędzie. Podobnie indywidualna komunikacja międzyludzka z pierwszych dni ustąpiła miejsca paradygmatowi komunikacji mobilnej, w którym "każdy" może odnosić się do innych urządzeń stacjonarnych lub mobilnych (autonomicznych lub pod bezpośrednim nadzorem człowieka), w tym te oferujące usługi w chmurze. Dzięki tym nowym możliwościom komunikacji byliśmy świadkami ogromnego wzrostu liczby urządzeń mobilnych i ruchu sieciowego w stale rozwijających się sieciach. W rzeczywistości ostatnie prognozy Cisco, Inc. wskazują, że trend ten będzie kontynuowany w najbliższej przyszłości. W szczególności często aktualizowany Visual Networking Index (VNI) firmy Cisco wskazuje następujące elementy w najnowszej wersji na lata 2015-2020:

• Ruch sieciowy ogólnie wzrośnie trzykrotnie, przy czym w 2020 r. około połowa ruchu IP będzie pochodzić z urządzeń innych niż komputery PC (przy znaczącym rocznym wzroście podłączonych telewizorów, tabletów, telefonów komórkowych i maszyn do maszyn);

• Ruch bezprzewodowy i mobilny w celu przekroczenia ruchu przewodowego w 2019 r .;

• Trzy urządzenia mobilne na jednego człowieka w 2020 r., Które, zważywszy na różnice w dochodach, będą stanowić znacznie większą liczbę urządzeń na jednego mieszkańca w pierwszym świecie.

W przypadku sieci komórkowych prognozy te przewidują 13-krotny wzrost ruchu danych między 2015 a 2020 r., Co przekracza obecnie przewidywane możliwości sieciowe. Ponadto zakłada się, że zwiększona ilość danych mobilnych będzie dostarczana za pośrednictwem mobilnej transmisji multimedialnej, np. W Telewizja internetowa (IPTV). Obecne wdrożenia sieciowe mają jednak trudności z dostarczeniem tych ilości danych, ponieważ mają trudności z obsługą usług multiemisji lub transmisji. Stale rosnąca przepaść między wzrostem prognozowanego ruchu mobilnego a tym, co może być faktycznie dostarczone w dzisiejszych sieciach, doprowadziła do proaktywnej postawy w zakresie przebudowy sieci mobilnej, aby sprostać dodatkowym wymaganiom ruchu. Jednym z podejść jest wykorzystanie małych komórek, które obsługują zwiększoną liczbę użytkowników na małych obszarach geograficznych, takich jak femtokomórki. Mogą one jednak stanowić dodatkowe obciążenie dla lokalnego wdrożenia podmiot lub dostawca komórkowy, w zależności od tego, która ze stron jest odpowiedzialna za umieszczenie. Również podejście femtokomórki nie uwzględnia niektórych nowszych możliwości wynikających z coraz bardziej kontekstowych paradygmatów sieciowych przyszłości. dzisiejszych użytkowników mobilnych, często popularne treści są konsumowane przez wielu użytkowników znajdujących się w pobliżu. Bez optymalizacji downstream, każdy użytkownik opodatkowuje sieć mobilną - nowe paradygmaty komunikacyjne sprzyjają wykorzystaniu komunikacji mobilnej z mobilnej lub z urządzenia do urządzenia (M2M lub D2D) w sposób kooperacyjny, aby zmaksymalizować dostępność danych downstream przy jednoczesnym zmniejszeniu obciążenia dla dostarczanie sieci. Takie podejście ma na celu wykorzystanie prawdopodobnych korelacji użytkowników połączonych społecznie: położenia geograficznego, podobnych zainteresowań itd. Współpraca użytkowników mobilnych może wykraczać poza prostą dostępność danych i obejmować również dodatkowe zasoby. Projekt 3G Partnership Project (3GPP) zidentyfikował tę komunikację urządzenia mobilnego z urządzeniem mobilnym jako kandydata do odciążenia ruchu od napiętych sieci komórkowych. Jest to radykalna zmiana kursu wynikająca z rozładunku opartego na pojedynczych użytkownikach za pomocą bezprzewodowych sieci lokalnych (WLAN) lub bezpośrednich sieci ad hoc wykorzystujących podobne technologie dla połączeń typu peer-to-peer (P2P). Możliwość współpracy i trend w kierunku sieciowania kontekstowego otworzyły nowe możliwości w dziedzinie usług w chmurze, wychodząc poza D2D do tak zwanej komunikacji "Deviceto-Cloud". W rzeczywistości oferowanie wspólnych zasobów wielu klientom stało się realizowaną rzeczywistością początkowo dedykowanych systemów współdzielenia czasu z lat 80. i 90. ubiegłego wieku. Z biegiem czasu, wraz ze zwiększoną komunikacją klient-serwer skoncentrowaną na sieci, ten paradygmat rozwinął się w termin "chmura". W minionych dziesięcioleciach podejście to nazywano również AAS lub "jako usługa", przy czym jedno z bardziej powszechnych referencjami były SAAS lub Software As A Service (patrz np.). Dostawcy oprogramowania oferowali czasowo dostęp do oprogramowania, które nie było już w siedzibie klienta i pozwalało na łatwiejsze wdrażanie w razie potrzeby oraz prostsze koszty dla klientów. Jednak postrzeganie urządzeń mobilnych zmieniło się z inteligentnego, multimedialnego pojazdu komunikacji zorientowanego na użytkownika w zwykły "zasób", który może zaoferować mnóstwo usług pod względem mocy obliczeniowej, pamięci masowej i kontekstu. Zatem grając na filozofii paradygmatu chmury, jeśli ten zasób może stać się częścią chmury i utworzyć pulę wirtualnych zasobów, może to odegrać wiodącą rolę jako platforma technologiczna i usługowa dla 5G i nie tylko, otwierając cały nowy rynek możliwości hota. W tej części najpierw definiujemy dostępne zasoby z różnych (mobilnych) urządzeń i użytkowników, a także dostawców zasobów w chmurze; przykładowe zasoby obejmują domeny sprzętu, oprogramowania lub sieci. Zauważając, że użytkownicy ostatecznie kontrolują wszystkie te zasoby, przedstawiamy różne formy współpracy, które umożliwiają dzielenie się materialnymi i niematerialnymi zasobami w chmurach mobilnych. Następnie przedstawiamy przegląd różnych technologii sieciowych używanych obecnie przez urządzenia mobilne, zanim wprowadzimy kodowanie sieciowe jako podejście między warstwami. Kodowanie sieciowe pojawiło się jako metoda radzenia sobie z coraz bardziej zlokalizowanymi dużymi ilościami danych mobilnych; wreszcie ta część zawiera przykładowy przykład kodowania sieci w kontekście chmury mobilnej dla przyszłych usług sieci komórkowych.

Chmura mobilna

Współdzielenie zasobów w chmurze było świadkiem ogromnego okresu wzrostu i obecnie obejmuje wiele potencjalnych zasobów, które mogą być współdzielone w ramach konkretnej chmury lub między połączonymi chmurami. W każdym ze scenariuszy możemy rozróżnić różne zasoby w oparciu o bycie materialnym / niematerialnym, ograniczonym / nieograniczonym, specyficznym kontekstowo / ogólnym, wśród innych alternatyw, które mogą tworzyć pulę zasobów wirtualnych, które mają być udostępniane w chmurze. Kilka przykładów pojawi się przetwarzanie w chmurze, przechowywanie w chmurze i gry w chmurze. Aby zilustrować zastosowanie chmur mobilnych za pomocą praktycznego przykładu, rozważamy wyimaginowanego dostawcę usług pogodowych BORG, który wykorzystuje zbiorczo zebrane dane pomiarowe w celu ulepszenia tradycyjnych metod prognozowania. W naszym przykładowym scenariuszu koncentrującym się na chmurach mobilnych udostępniony zasób jest dostarczany przez czujnik barometryczny (ciśnieniowy) urządzeń mobilnych rozmieszczonych na całym świecie, a jego użytkownicy mają zainstalowaną aplikację pogody BORG. Aplikacja okresowo (rzadko) zgłasza się do dostawcy usług pogodowych z lokalizacją urządzenia i zmierzonymi wartościami. Możliwość określenia pozycji węzłowych nałożonych wraz z ciśnieniem barometrycznym pozwala na usługi pogody BORG teraz, aby określić, które węzły będą na zewnątrz, a tym samym w stanie zapewnić wiarygodną wartość ciśnienia barometrycznego (a nie np. wysokość wewnątrz budynku). Łączenie pomiarów wszystkich uczestniczących użytkowników w określonym obszarze geograficznym (powiedzmy przewidywany obszar złej pogody) umożliwia serwisowi pogody BORG obliczenie wpływu pogody na lokalizacje węzłów, a tym samym przekazanie informacji zwrotnej. Ponadto wiele urządzeń może łączyć swoje pomiary w połączonych plikach, aby oszczędzać energię, powiedzmy siedząc na zewnątrz kawiarni. Sam dostawca pogody BORG polega na innej firmie, aby wykonać złożone obliczeniowe nakładanie punktów pomiarowych i lokalizacji, prognoz pogody i tak dalej. Firma zewnętrzna z kolei zapewnia zasoby obliczeniowe dostawcy BORG.

Zazwyczaj zasoby oparte na chmurze ostatecznie dostarczają abstrakcyjną usługę od usługodawcy do konsumenta usługi (np. aplikacji), co skutkuje abstrakcją zasobów. Podstawowe funkcje umożliwiające świadczenie usług są przejrzyste dla konsumenta i oferowane przez poszczególne węzły, które tworzą chmurę jako pulę zasobów w chmurze. Na przykład w scenariuszu przetwarzania w chmurze poszczególne węzły przetwarzania zapewniają moc obliczeniową puli zasobów chmury, która z kolei jest dostępna dla konsumenta usługi. Jednak lokalizacja węzłów świadczących usługę lub ich fizyczne implementacje jest nieistotna dla konsumenta, ponieważ istotny jest tylko dostęp do wspólnej puli zasobów chmury. Dzięki temu dostawca usług może zoptymalizować liczby węzłów, miejsca docelowe, konfiguracje i harmonogramy dostępności zasobów (by wymienić tylko kilka) oddzielonych od żądań klientów. Wraz z niedawną popularnością opartych na chmurze usług udostępniania zasobów, pojawiło się mobilne przetwarzanie w chmurze, które wprowadza urządzenia mobilne jako usługi dostępu do węzłów w pulach zasobów opartych na chmurze. Zwykle poszczególne węzły oparte na chmurze, które zapewniają zdalnie dostępnym usługom, mają możliwości większe niż wymagane, na przykład możliwości przetwarzania lub pojemności pamięci. Ta początkowa koncepcja jest szczególnie przydatna do odciążania wymagających obliczeniowo zadań w chmurze. W takim scenariuszu kompromis między zapisanymi cyklami procesora mobilnego a zwiększonymi kosztami komunikacji przy ładowaniu zadań i uzyskiwaniu wyników zebrał zainteresowanie badawcze. Jednak ten punkt widzenia raczej wyklucza i nie bierze pod uwagę, że każdy węzeł ma usługi do zaoferowania dla każdego innego węzła, nawet przy rozważaniu czasowo i przestrzennie rozproszone (mobilne) węzły. Włączenie węzłów mobilnych, które są zaimplementowane jako mnogość urządzeń mobilnych, zapewniają znacznie szerszą perspektywę chmur mobilnych, co wyraźnie sprawia, że poszczególne węzły mobilne stają się powiększoną pulą zasobów. Ponieważ dzisiejsze urządzenia mobilne zbliżają się do mocy obliczeniowej komputerów stacjonarnych sprzed dziesięciu lat, podejście to staje się coraz bardziej opłacalne w przypadku współdzielenia zasobów rozproszonych. Ponadto ta wirtualna pula chmur, w tym urządzenia mobilne, oferuje możliwości zapewnienia dodatkowych zasobów, które są możliwe tylko w kontekście mobilnym, takich jak łączność bezprzewodowa, czujniki, siłowniki i inne różne funkcje i możliwości. Włączenie to jest podobne do rozszerzenia paradygmatu centrocentrycznego komunikacji klient-serwer na architekturę typu peer-to-peer, która jednak nadal opiera się na zasadach klienta clientserver, wymagając, aby poszczególne węzły sieci P2P działały jednocześnie jako klienci oraz serwery (lub klienci i dostawcy usług konglomerowanej chmury zasobów). Dodatkowa korzyść w postaci rozszerzenia wspólnych koncepcji opartych na indywidualnych usługodawcach

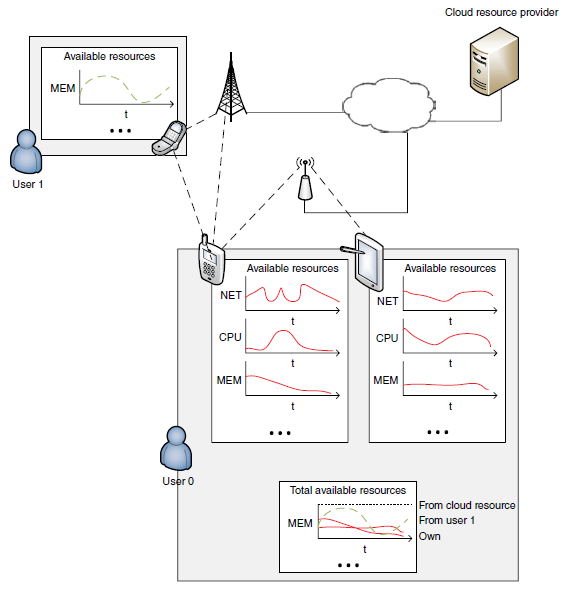

Oferta zasobów w chmurze to dodatkowa odporność na negatywne zdarzenia i całkowite wyłączenia zasobów, takie jak te obserwowane w 2012 r. Elastyczne Compute Clouds firmy Amazon (EC2) doświadczyły zakłóceń w usługach z powodu burz w ich centrum danych w Wirginii. Z kolei dostawcy usług, tacy jak Netflix i Instagram, którzy wykorzystywali zasoby EC2 do własnych usług, również doświadczyli przestojów. Dystrybucja zasobów w chmurze, takich jak geograficznie, do wielu centrów danych, zapewnia nadmiarowość i pozwala na dodatkowe skalowanie usług. Ponadto usługa może być buforowana bliżej konsumenta usługi, co jest już powszechne w sieciach dostarczania treści (CDN). Włączenie samych urządzeń mobilnych do pul zasobów różnych potencjalnych usług w chmurze pozwala na większą elastyczność. Zapewniamy przegląd różnych pul zasobów na rysunku

M

M

ze szczególnym uwzględnieniem (i) perspektywy chmury oraz (ii) indywidualnego uczestnika, wykorzystującego smartfony jako przykłady. Różnorodność zasobów może być udostępniona wielu uczestnikom w chmurze mobilnej. Stopień i czas dostępności każdego zasobu można z kolei kontrolować poprzez jawną konfigurację użytkownika lub poprzez (pół) automatycznie skonfigurowane reguły, które umożliwiają różne stopnie granulacji w sterowaniu. Te zasoby mogą z kolei być dostępne w sposób ciągły lub być ograniczone pod względem ilości i / lub czasu, w zależności od scenariusza. Szczególnie interesującym przypadkiem jest chmura prywatna z urządzeń należących do tego samego użytkownika. Wielu ludzi już dziś ma wiele urządzeń bezprzewodowych (smartfon, tablet, laptop, smart watch itp.). Zasoby na tych urządzeniach mogą być również udostępniane lokalnie w celu obsługi właściciela. Poniżej przedstawiono niektóre z najważniejszych zasobów chmurowych.

Zasoby użytkownika

Ogólnie rzecz biorąc, użytkownik sam nie jest członkiem chmury w sensie fizycznym, jednak ostatecznie omawiane przez nas zasoby są własnością i są obsługiwane (nadzorowane) przez użytkowników. W zależności od poziomu integracji w kontekście społecznym możemy rozróżnić poziomy zasoby użytkownika w następujący sposób:

• Indywidualne, przy czym indywidualny użytkownik kontroluje jedno lub wiele urządzeń i ustawia parametry operacyjne nie tylko dla pojedynczego urządzenia, ale także dla całego urządzenia, podobnie jak pojęcie "osobistej" chmury. Tutaj wszystkie interakcje bezpośrednio zależą od użytkownika - który ostatecznie może nie być osobą, ale nawet pojedynczym przedsiębiorstwem. Znajomość lub przewidywanie indywidualnych zachowań użytkowników jest niezwykle przydatne, ponieważ można je zastosować do projektowania strategii współpracy między wieloma urządzeniami tworzącymi tę "osobistą" chmurę.

• Poziomy grup obejmują wielu użytkowników lub właścicieli / operatorów, które obecnie obejmują aspekt społeczny, który wymaga dodatkowych rozważań. Znajomość zachowań społecznych lub grupowych oprócz indywidualnego zachowania pozwala na wyprowadzenie strategii współpracy, które są ukierunkowane na maksymalizację użyteczności dla całej grupy i poszczególnych członków łącznie. Ogólnie rzecz biorąc, poszczególni członkowie dołączają do chmury, jeśli istnieją korzyści, które można zrealizować.

• Zasoby uniwersalne obejmują potencjał wspólnej kontroli dostępnych zasobów w kontekście chmury. Najbardziej prawdopodobnym scenariuszem jest tutaj to, że infrastruktura jest zapewniana przez całe społeczeństwo, które z kolei jest dostępne dla wszystkich. Intuicyjnym przykładem może być czujnik środowiskowy utrzymywany przez społeczność (rząd), ale wysyłający krótkie odczyty w niezaszyfrowany sposób do wszystkich urządzeń w pobliżu. Aspekt społeczny chmury mobilnej jest jednym z głównych czynników sprzyjających samej chmurze i może być postrzegany z różnych perspektyw, takich jak ekonomia (sieć) lub inżynieria.

Zasoby oprogramowania

Początkowo musimy rozróżnić system operacyjny i oprogramowanie nie nadające się do użytku, dystrybuowane z urządzeniem mobilnym z jednej strony, a utrzymywaną przez użytkownika gamę oprogramowania (np. Aplikacje mobilne, powszechnie nazywane aplikacjami) z drugiej:

• Systemy operacyjne definiują ogólne działanie węzła chmury, takiego jak urządzenie mobilne, w tym możliwości interfejsów niskiego poziomu. Przykłady obejmują systemy operacyjne Linux, iOS lub Android.

• Oprogramowanie niezdatne do użytku jest zazwyczaj obecne na większości urządzeń mobilnych i może być wykorzystywane w sposób przejrzysty dla użytkowników w przypadku urządzeń interfejsów użytkownika, takich jak smartfony. Przykładem takiej aplikacji jest CarrierIQ, który jest preinstalowany na szerokiej gamie smartfonów, niezdatny do użytku przez użytkownika, i monitoruje wykorzystanie urządzenia, ostatecznie przekazując wyniki dostawcy.

• Aplikacje przestrzeni użytkownika mogą być instalowane na podstawie potrzeb użytkownika i scenariuszy aplikacji urządzenia. Każda rodzina systemów operacyjnych zazwyczaj ma dużą liczbę dostępnych aplikacji, które użytkownicy mogą pobierać i instalować na swoich urządzeniach za niewielką opłatą lub bez żadnych kosztów. Aplikacje są zwykle specyficzne dla systemu operacyjnego, a mobilny system operacyjny zawiera blokadę. Aplikacje na poziomie przestrzeni użytkownika można udostępniać w chmurze i łączyć z innymi aplikacjami, aby tworzyć nowe doświadczenia.

Chociaż te przykłady koncentrują się głównie na funkcjonalnościach, możemy również rozważyć ramy optymalizacji. Niektóre z tych ram optymalizacji mogą być przydatne do integracji funkcji pochodzących z zasobów sprzętowych i komunikacyjnych, na przykład oprogramowania pośredniczącego do komunikacji.

Zasoby sprzętowe

Zasoby sprzętowe udostępniane innym członkom chmury mobilnej stanowią fizyczne przykłady urządzeń, które tworzą samą chmurę, to znaczy są materialnymi zasobami dostarczanymi przez każdy węzeł. Z definicji dostępne zasoby można podzielić na różne grupy; na przykład:

• Obliczeniowe, takie jak jednostki przetwarzania (CPU), procesory graficzne (GPU) lub wyspecjalizowane cyfrowe procesory sygnałowe (DSP), aż do macierzy programowalnych bramek (FPGA);

• Pamięć, taka jak pamięć ulotna (np. RAM) i nieulotna pamięć długoterminowa (np. Pamięć flash);

• Czujniki, takie jak światło, lokalizacja, temperatura, mikrofon i kamera, by wymienić tylko kilka;

• Siłowniki, takie jak wyświetlacz, lampa błyskowa, lampki sygnalizacyjne, głośniki lub nawet bezpośrednio połączone serwomotory;

• Energia, taka jak bateria w urządzeniach mobilnych, panelach słonecznych, a nawet w sposób ciągły dostarczała energię z sieci elektrycznej w scenariuszach podłączania.

Jak wspomniano wcześniej, zasoby mogą być dostępne w sposób ciągły lub mogą być ograniczone pod względem ilości i / lub czasu, w zależności od scenariusza. Na przykład, dostarczanie zasobów procesora do chmury może być ograniczone do pewnej liczby cykli łącznie, jeśli urządzenie jest odłączone, ale jest nieograniczone, jeśli urządzenie jest podłączone (tj. Zasób energii można uzupełnić). rozróżnienie między zasobami, które mogą być uzupełniane, a zasobami ograniczonymi / ograniczonymi, zazwyczaj spowoduje wzrost udziału zasobów w chmurze. Jest to szczególnie prawdziwe w przypadku urządzeń mobilnych w bezpośredniej interakcji z użytkownikiem, takich jak smartfony lub tablety, ponieważ zazwyczaj muszą one zrównoważyć wkład chmury i dostępność dla użytkownika przez dłuższy czas.

Zasoby sieciowe

Ponieważ uważamy urządzenia mobilne za jedne z głównych czynników przyczyniających się do nowych paradygmatów chmury mobilnej w przyszłości, dostępne możliwości udostępniania zasobów, a także samej łączności jako zasobu, są dość znaczące. Większość urządzeń mobilnych ma szeroki zakres interfejsów komunikacyjnych, od wyspecjalizowanego krótkiego zasięgu do zwykłego dalekiego zasięgu, a nawet może zawierać połączenia przewodowe. Typowe technologie obecne na urządzeniach mobilnych są następujące:

• Komunikacja komórkowa (od 2G do bieżącej 4G) początkowo zapewnia zawsze aktywne, zawsze połączone podejście, z dostawcami ograniczającymi zasięg usługi. Wraz ze wzrostem liczby użytkowników mobilnych i wzrostem możliwości urządzeń oraz wynikającym z nich zapotrzebowaniem użytkowników na dane, istnieje stały wzrost zapotrzebowania na więcej danych przy wyższych prędkościach, które mają być dostarczane do terminali mobilnych.

• Bezprzewodowe sieci LAN są popularne od początków mobilności, kiedy większe urządzenia, takie jak laptopy, były powszechną platformą obliczeniową w kontekście mobilnym. Wraz z pojawieniem się smartfonów, interfejs WLAN został dodatkowo wykorzystany do odciążenia z sieci komórkowych i do wykonywania większych transferów plików w sposób ad hoc między urządzeniami mobilnymi, aby wyświetlić dublowanie.

• Bluetooth jest popularnym dodatkiem do urządzeń mobilnych od ponad dziesięciu lat. Obecne postępy w zakresie standardu, które zmniejszają ilość energii potrzebnej do wymiany niewielkich ilości danych (Bluetooth Low Energy, BLE) w podejściu sieci prawie czujników, pozwalają na szeroki zakres przyszłych scenariuszy zastosowań.

• Komunikacja w podczerwieni (IR) / świetle widzialnym (VLC) reprezentuje optyczne interfejsy powietrzne w odchyleniu od innych, środków komunikacji opartych na częstotliwości radiowej. Niektórzy producenci urządzeń inteligentnych zaczęli włączać nadajniki podczerwieni do swoich urządzeń, aby umożliwić symulację pilotów.

• Komunikacja bliskiego zasięgu (NFC) zyskała znaczną trakcję i staje się powszechnym dodatkiem do smartfonów. Typową aplikacją NFC w urządzeniach mobilnych jest popychanie mobilnych systemów płatności, które włączają urządzenia komórkowe do łańcucha wartości, takie jak ISIS lub Portfel Google.

• Przewodowe interfejsy mogą być obecne w niektórych urządzeniach przenośnych, aby umożliwić podłączoną komunikację, bezpośrednio lub za pomocą rozszerzeń (kluczy sprzętowych). Typowe przykłady można zaobserwować w nowopowstającej przestrzeni na urządzenia typu tablet / hybryda, która częściej zawiera dodatkowy port do połączeń przewodowych.

Każdy interfejs komunikacyjny ma własne cechy, profil i kompromis między ilością danych, zakresem zasięgu i zużyciem baterii, aby wymienić kilka przykładów. Ponadto interfejsy komunikacyjne są wymagane, aby ułatwić mobilną chmurę i są z kolei najważniejszymi zasobami do rozważenia przy wdrażaniu chmury mobilnej. Mobilne urządzenia użytkownika, a także urządzenia umieszczone w środowisku, takie jak lokalnie rozproszone węzły z Internetu przedmiotów (IoT), ostatecznie tworzą oportunistycznie kooperatywne platformy do różnych celów i definiują chmurę mobilną, tak jak ją dzisiaj rozumiemy. Wszystkie zasoby udostępnione przez członków tych chmur mogą być dostępne w sposób ciągły lub ograniczone w ilości i / lub czasie, w zależności od scenariusza. W poniższej sekcji omówimy, jakie mechanizmy i technologie działają w chmurach mobilnych.

Mobile Cloud Enablers

Ponieważ chmury mobilne są w znacznym stopniu zależne od współpracy poszczególnych węzłów dostarczających zasoby, które tworzą każdą relację w chmurze, użytkownik stojący za każdym urządzeniem staje się częścią współpracy. Tym samym szczególnym komponentem umożliwiającym współpracę jest nie-techniczna współpraca użytkowników, która opiera się na najlepsze technologie bezprzewodowe i nowe paradygmaty, takie jak kodowanie sieciowe. Podejścia Middleware, uważane również za podejścia optymalizacji międzywarstwowej, działają jako pośredniczące czynniki ułatwiające albo na urządzeniu mobilnym, albo w chmurze mobilnej.

Domena użytkownika mobilnego

Wykraczając poza typowe zastosowania chmury mobilnej, rozszerzamy ją, aby objąć urządzenia końcowe użytkownika mobilnego. Same urządzenia mają jednak niewiele wspólnego z przestrzenną i czasową korelacją, taką jak przebywanie w tym samym miejscu w tym samym czasie a teraz oferuje usługi dla puli zasobów chmury (mobilnej). Definicja ta nie obejmuje jednak dodatkowych komponentów społecznych, które są nieodłącznie związane z dzisiejszymi połączonymi urządzeniami mobilnymi (poprzez ich użytkowników i ich gotowość do uczestniczenia w oferowaniu lub konsumpcji zasobów). Z kolei nowsza definicja chmury mobilnej może być postrzegana jako czasowo współdziałający układ węzłów, które dzielą dostępne zasoby w sposób oportunistyczny. Ponieważ wzajemne połączenie bezprzewodowo połączonych urządzeń mobilnych jest niestacjonarne, współpraca jest tymczasowo ograniczona w krótkim okresie, podczas gdy ogólna dostępność węzłów ogranicza współpracę w większych skalach czasowych. Wspomniane przez użytkownika relacje społeczno-przestrzenno-czasowe są dziś powszechne, to znaczy, gdy użytkownicy tworzą relacje wykraczające poza to samo miejsce lub czas, ale raczej długotrwałe i bardziej "plemienne", wskutek czego "plemię" użytkownicy odpowiadają osiągnięciu celu, do którego dążą poszczególni członkowie. Jako taki, indywidualny użytkownik może być członkiem wielu różnych "plemion" (tj. mieć wiele z góry określonych celów do spełnienia). Co więcej, pojęcie plemienia nie odnosi się wyłącznie do użytkowników ludzkich, ale może obejmować niezliczone urządzenia, które współpracują między sobą w celu osiągnięcia wspólnych celów. Węzły Internetu przedmiotów charakteryzują się szeroką gamą czujników, ale generalnie mają rygorystyczne ograniczenia mocy, a z kolei zawierają tylko interfejsy bezprzewodowe krótkiego zasięgu, takie jak BLE. Urządzenia te autonomicznie tworzą przestrzennie i czasowo ograniczone plemiona, aby osiągnąć wspólny cel, na przykład, załadować dane czujnika środowiskowego do scentralizowanej sieci. Mogą osiągnąć ten wspólny cel za pomocą urządzeń mobilnych znajdujących się obecnie w pobliżu, z interfejsem bezprzewodowym dalekiego zasięgu, który jest włączany przez lokalnie ograniczony interfejs niskiego zasilania w celu uzyskania danych z czujnika i przesłania go za pomocą własnego interfejsu o dużym zasięgu. Wspólny motywator może być wewnętrzny lub wyraźny, na przykład jeśli czujniki budują czujniki mieszkania właściciela urządzenia mobilnego w porównaniu z nagrodami od podmiotu monitorującego i koordynującego (jak organizacja ekologiczna, która przyznaje zielone punkty użytkownikom przesyłającym dane zdalnie) zlokalizowane czujniki jakości powietrza). Pod współpracą indywidualnej chmury są podstawowe formy technologicznych i społecznie wymuszonych lub zmotywowanych form współpracy, które opierają się na wspólnych interakcjach międzyludzkich, powszechnie badanych w teorii gier. W oparciu o pierwotny problem dylematu więźnia przekształcił się on w ogólne ramy, które opisują sposoby współpracy i motywację stojącą za tym problemem. Ogólnie rzecz biorąc, użytkownicy będą motywowani tylko wtedy, gdy istnieje jakaś forma pozytywnego zwrotu z inwestycji w zasoby, to znaczy użytkownicy ogólnie zachowują się w sposób egoistyczny. Tak więc, gdy koszty przewyższają zwroty, które użytkownik może osiągnąć dzięki współpracy, musi istnieć technologicznie wymuszona metoda współpracy. Z drugiej strony, jeśli użytkownik otrzyma pozytywny zwrot, w najlepszym interesie egoistycznym jest współpraca (często wspomniana sytuacja, w której wygrywają wszyscy, która może powstać we współpracy). Jeśli koszty i zwroty są równe lub nie istnieją, początkowo nie jest korzystne dla użytkowników wejście w stan spółdzielczy. Bardziej zaawansowana współpraca obejmuje opłacalne strategie tolerancji, czyli wypłatę, która zostanie zrealizowana po pewnym czasie. Zauważamy, że współpraca może być postrzegana jako forma długoterminowego inwestowania zasobów osobistych. Chociaż nie można uzyskać natychmiastowej korzyści, wypłata w innej skali czasowej może jeszcze bardziej korzystnie wpłynąć na współpracę. Można się spodziewać, że w tym scenariuszu użytkownicy będą wymagać jakiejś formy zachęty oczekującej, podobnej do stóp procentowych stosowanych do pożyczki. W większości scenariuszy istnieją jednak zewnętrzne korzyści dla użytkownika. Niektóre z tych zwrotów mogą być niematerialne, takie jak pozytywne uznanie społeczne. Współpraca altruistyczna może być postrzegana jako szczególny przypadek, który opiera się na specyficznej motywacji użytkownika, że inni otrzymują na przykład korzyść, tak jak w przypadku darowizn na rzecz. Podczas gdy zachowanie altruistyczne jest powszechne, w większości ogólnych scenariuszy musimy wykluczyć altruizm jako nietrwały i raczej popierać pozytywne sprzężenia zwrotne w dziedzinie społecznej. Możemy łatwo rozszerzyć ten pogląd na perspektywę użytkowników mobilnych i ich relacje z operatorami sieci w sieciach komórkowych. Zazwyczaj wysokie dodatkowe koszty danych komórkowych można postrzegać jako zdecydowane podejście do współpracy. Współpraca tutaj może odbywać się z wieloma urządzeniami należącymi do tego samego użytkownika lub innych użytkowników. Zwracamy uwagę na typowy scenariusz odciążania jako taki przykład, w którym użytkownik raczej korzysta z posiadanego punktu dostępu WiFi niż dane komórkowe. Podobnie punkt dostępu w kawiarni powoduje, że klienci zostają i kupują więcej, z bardzo prawdopodobnym pozytywnym zwrotem, który przewyższa koszty punktu dostępu. Następnie scenariusz z technologią umożliwia użytkownikom lokalne udostępnianie pobranych danych bez wywoływania pobrań komórkowych i danych wynikowych, na przykład poprzez bezpośrednią wymianę plików przez Bluetooth lub WiFi. Jeśli możliwe jest przekazanie opinii społecznej, aby wyróżnić użytkownika, na przykład za pośrednictwem sieci społecznościowych, istnieje dodatkowe narzędzie, które można uzyskać dzięki współpracy, dzięki czemu ogólne zyski są pozytywne. Wreszcie, możemy rozważyć altruistyczny przypadek, w którym użytkownik udostępnia swoje ograniczone dane komórkowe innym osobom w pobliżu, które potrzebują pilnego dostępu do sieci, na przykład w sytuacjach awaryjnych. W tym scenariuszu, choć wydaje się altruistycznym, istnieje samoistnie uzyskane narzędzie dla użytkownika, który jednostronnie współpracuje, to znaczy "czuje się dobrze, aby czynić dobro" co z kolei równoważy koszty. Innymi słowy, wszystkie scenariusze, niezależnie od podstawowych mechanizmów umożliwiających współpracę, zawsze skutkują dodatnimi zwrotami, z wyjątkiem scenariusza wymuszonego

Technologie bezprzewodowe

Wspólnym wątkiem dla większości obecnych scenariuszy jest to, że poszczególne węzły komunikują się za pomocą łączy bezprzewodowych bliskiego zasięgu, oprócz tego, że są połączone z łączem dalekiego zasięgu, takim jak sieci komórkowe lub punkty dostępu. Z kolei nadmiernie połączona chmura użytkowników koncentruje się na heterogenicznych technologiach sieciowych, połączonych ze sobą w sposób ad-hoc i infrastrukturalny. W większości scenariuszy różnica w przepustowości i wymaganiach w zakresie mocy komunikacyjnej pozwala na ograniczoną koordynację lokalnie działających urządzeń. W związku z tym powszechny jest kompromis między komunikacją o wyższym poborze mocy o dużej mocy a komunikacją krótkiego zasięgu. Aby zrozumieć różne kompromisy, omówimy teraz pokrótce różne technologie bezprzewodowe.

Zakres bezprzewodowej sieci rozległej (WWAN)

Rozważane bezprzewodowe sieci rozległe w kontekście przedstawionym w tej części są powszechnie reprezentowane przez sieci komórkowe. Ponadto możliwe są inne typy, takie jak bezpośrednie połączenia bezprzewodowe typu point-to-point lub point-to-multipoint, które zwykle opierają się na komunikacji mikrofalowej lub optycznej z wykorzystaniem technologii linii widzenia (LOS), ale zazwyczaj nie są brane pod uwagę przy wdrażaniu na urządzeniach mobilnych. Komunikacja komórkowa ewoluowała konsekwentnie w ciągu ostatnich dziesięcioleci, od głosu po komunikację zorientowaną na dane z sieciami LTE (Long-Term Evolution), często nazywanymi 4G, stając się normą na większości rynków komórkowych. Mobilne systemy telefonii komórkowej pierwszej generacji nie obsługiwały żadnej transmisji danych i opierały się głównie na wielodostępowym podziale częstotliwości (FDMA), zapewniając kanały analogowe. Ciągła ewolucja powstała w drugiej generacji (2G). 2G było synonimem technologii Global System for Mobile Communications (GSM) (zauważając, że GSM pierwotnie odnosiło się do Groupe Special Mobile). Obsługiwane przez GSM usługi głosowe z komutacją obwodów i pierwsze połączenia danych przy 9,6 kbps na tych kanałach. Pierwszym wzrostem szybkości transmisji danych były HSCSD (High Speed Circuit Switched Data), które zwiększyły szybkość transmisji do 14,4 kbps i umożliwiły łączenie kanałów do czterech kanałów (przy maksymalnej szybkości 57,6 kbps), nadal wykorzystując przełączanie obwodu. Pierwszym ewolucyjnym ulepszeniem była usługa General Packet Radio Service (GPRS), która jest powszechnie postrzegana jako krok pośredni w technologii 2,5G. GPRS zwiększył liczbę kanałów, które mogą być łączone i kodowane schematy, które w połączeniu z obecnie dostępnym czasem wielodostępowym (TDMA) sieci GSM dały teoretyczną pojemność 171,2 kbps. Przechodząc od przełączania obwodu do dostępu TDMA, GPRS inicjował rządy pakietów mobilnych zamiast analogowych kanałów głosowych zawierających modulowane dane. Kolejny wzrost obejmował ulepszone stawki danych dla ewolucji GSM (EDGE), które zwiększyły szybkość transmisji danych do 473,6 kb / s, a ewolucja EDGE z prędkością danych do 1,6 Mb / s. Projekt partnerski trzeciej generacji (3GPP) stał się głównym zwolennikiem technologii opartych na GSM z uniwersalnym systemem telekomunikacji mobilnej (UMTS), reprezentującym trzecią generację (3G) systemów komunikacji mobilnej. UMTS oferuje szybkość transmisji danych na poziomie 14 Mb / s przy użyciu szybkiego dostępu do pakietu pobierania (HSDPA), co osiąga się dzięki zwiększeniu przepustowości. Podczas gdy rozwój GSM trwał w ramach schematu dostępu TDMA, wdrożono inne technologie, które wykorzystywały wielodostęp z podziałem kodowym (CDMA). CDMA został wprowadzony w systemach komórkowych 2G przez Qualcomm jako Interim Standard 95 (IS-95), lepiej znany jako cdmaOne. Rozwój standardów komórkowych opartych na CDMA był podobny do tych, które zaobserwowano dla GSM, przy ciągłym wzroście prędkości w celu obsługi coraz bardziej zorientowanej na dane mobilnej bazy użytkowników. Usługi czwartej generacji (4G) były początkowo oferowane przez dwie konkurencyjne technologie, mianowicie Worldwide Interoperability dla Microwave Access (WiMAX) przez Forum WiMAX i Long Term Evolution (LTE) przez 3GPP. Podczas gdy obie usługi (i rozwiązania pośrednie) zapewniały wysoką szybkość przesyłania danych powyżej 500 Mb / s, LTE stało się obecnie najczęściej stosowanym standardem dla usług mobilnych 4G, nawet w regionach, w których pierwotnie wdrożono niekompatybilną technologię CDMA. Ta zbieżność technologii w sieciach komórkowych 4G jest dobrą wiadomością dla użytkowników, którzy prawdopodobnie będą mogli bezproblemowo przełączać się między dostawcami usług bezprzewodowych przy użyciu prawdziwie globalnego standardu. W przypadku sieci w chmurze mobilnej sieci komórkowe zapewniają scentralizowane środki do łączenia użytkowników mobilnych i początkowe udostępnianie zasobów. Wreszcie technologia LTE jest obecnie rozwijana w LTE-A (Advanced), oferując znaczną poprawę wydajności. Jedną z nowatorskich metod w LTE-A, o której warto wspomnieć, jest włączenie łączności urządzenie-urządzenie przy użyciu tej samej technologii interfejsu radiowego, która umożliwia dostęp do nakładkowej sieci komórkowej.

Zasięg bezprzewodowej sieci lokalnej (WLAN)

Prawdopodobnie najszerzej stosowanymi dotychczas środkami komunikacji dla inteligentnych urządzeń mobilnych jest IEEE 802.11, lepiej znany pod nazwą marketingową jako WiFi. Warto zauważyć, że podstawowe technologie są zdefiniowane jako zestaw standardów bezprzewodowej sieci lokalnej (WLAN). Standard oddziela protokół dostępu do medium od specyfikacji warstwy fizycznej. W zależności od rzeczywistej implementacji warstwa fizyczna była oparta na podstawowych prędkościach 1-2 Mb / s w pasmach 2,4 GHz i podczerwieni LOS. Ze względu na rozdzielenie na dwie warstwy, definicję podstawowych kanałów można przeprowadzić niezależnie od rzeczywistych mechanizmów, które umożliwiają uwzględnienie różnych zakresów światowych pasm przemysłowych, naukowych i medycznych (ISM), które można swobodnie wykorzystać. Od czasu oryginalnych koncepcji, które obejmują 802.11a i 802.11b, pojawiły się różne technologie, które konkurowały o implementacje. Chociaż 802.11a był zaawansowany technologicznie, wyższe koszty spowodowały szeroką adaptację do 802.11b, co z kolei stało się prekursorem 802.11g i 802.11n. Chociaż wszystkie te implementacje opierają się na (bardziej zatłoczonym) paśmie 2,4 GHz, 802.11a działało już w dość nieużywanym paśmie 5 GHz. W przypadku standardów 802.11a i 802.11g maksymalne szybkości transmisji danych 54 Mb / s są osiągalne w dobrych warunkach sygnału do szumu (SNR); Ogólny tryb działania jest taki, że schematy modulacji i kodowania są modyfikowane za pomocą SNR, przy czym łączność może pozostać w szerokim zakresie warunków, podczas gdy osiągalna przepustowość jest dostosowana do uwzględnienia warunków kanału. Sposób, w jaki kontrowersyjny dostęp do współdzielonego medium jest obsługiwany, odbywa się za pośrednictwem wielokrotnego dostępu do nośnika (CSMA), który sam w sobie umożliwi wystąpienie kolizji. Aby umożliwić lepsze wykorzystanie i zredukowaną kolizję, 802.11 zawiera małe przedziały czasowe między ramkami, pozwalające na przesyłanie informacji zarządzania. Te szczeliny czasowe mogą być używane do przesyłania komunikatów 802.11 RTS (gotowych do wysłania) i CTS (przezroczystych do wysyłania), które umożliwiają działanie w ramach unikania kolizji (CA). Nowsze wersje standardu obejmują 802.11n i 802.11ac, które dodatkowo zwiększają przepustowość poprzez łączenie kanałów i zmiany operacyjne w obu pasmach częstotliwości odpowiednio do ponad 300 i 400 Mbps. Dzięki większej liczbie dodatków do oryginalnego standardu, takich jak proste sieci typu "peer-to-peer", sprzedawane jako Wi-Fi Direct, seria WLAN jest jedną z najlepiej wyposażonych serii, która oferuje przyzwoite obroty komunikacyjne.

Zakres bezprzewodowej sieci osobistej (WPAN)

Pojawienie się urządzeń, a nie tylko komputerów stacjonarnych, wywołało znaczną potrzebę indywidualnego, krótkiego transferu danych między różnymi urządzeniami użytkownika lub innymi urządzeniami w podróży. Poniżej omówimy pokrótce niektóre z odpowiednich standardowych metod w kontekście chmur mobilnych.

Bluetooth

Bluetooth działa w paśmie 2,4 GHz, podobnie jak szeroka gama innych technologii krótkich i średnich częstotliwości. Bluetooth został pierwotnie zaprojektowany jako zamiennik kabla do komputerów stacjonarnych, na przykład dla klawiatur lub myszy komputerowych. Rzeczywisty zasięg komunikacji zależy od modułu Bluetooth "Klasa", który waha się od klasy 1 (do 100 m) do klasy 3 (zwykle 10 m lub mniej). Oryginalny projekt Bluetooth, składający się ze sprzętu i specyfikacji stosu oprogramowania, był prowadzony przez konsorcjum branżowe, a następnie został znormalizowany również przez IEEE (Internet Engineering Task Force). Konsorcjum Bluetooth do tej pory nadal prowadzi działania standaryzacyjne i certyfikacyjne. Bluetooth działa w pojedynczych pikokomórkach w konfiguracji master-slave, przy czym jeden węzeł nadrzędny steruje maksymalnie siedmioma urządzeniami podrzędnymi, a cała komunikacja odbywa się za pośrednictwem węzła nadrzędnego. Chociaż wiele pikokomórek może być ze sobą połączonych, rzadko spotyka się to w praktyce, ponieważ urządzenia, które nie działają, mogą wchodzić w stan zaparkowany, co pozwala im na tymczasowe odroczenie komunikacji dla innych urządzeń (i oszczędzanie energii). Ze względu na względy bezpieczeństwa z wczesnych wdrożeń, urządzenia Bluetooth muszą przejść początkową operację parowania, która umożliwia późniejszą komunikację. Rzeczywista komunikacja odbywa się za pomocą przeskoku częstotliwości, tworząc kanały asynchroniczne i synchroniczne, do których dostęp uzyskuje się za pomocą wielodostępu z podziałem czasu (TDMA) z potwierdzeniami. Szybkość transmisji danych Bluetooth zaczyna się od oryginalnej prędkości nieco powyżej 700 kb / s. Dzięki ulepszeniom dostępne są szybkości do 2,1 Mb / s, które zostały zwiększone do 24 Mb / s w technologii Bluetooth v3. Najnowsza iteracja standardu zachowała większość wcześniejszych prędkości, ale dodano tryb niskiego poboru mocy o nazwie Bluetooth Low Energy (BLE). BLE koncentruje się głównie na sieciach sensorowych z niewielkimi ilościami danych, takich jak powszechnie spotykane na rynkach opieki zdrowotnej i fitness, na których zaczęły pojawiać się inne technologie. Dla celów sieci mobilnej w chmurze przepustowość i koszty ogólne oferowane przez sieć Bluetooth są raczej wygórowane. Jednak połączenia Bluetooth i BLE mogą być wykorzystane do wydajnej konfiguracji połączeń sieciowych o wyższej przepustowości.

IEEE 802.15.4 i stosy oprogramowania

W scenariuszach automatyki przemysłowej i domowej na początku tysiąclecia pojawiło się wiele różnych standardów (często sponsorowanych przez przemysł). Dwa główne standardy to IEEE 802.15.4 oraz główne stosy oprogramowania, które bazują na tym standardzie, ZigBee i 6LoWPAN. Podczas gdy IEEE 802.15.4 może działać w pasmach 900 MHz i 2,4 GHz, tylko ten ostatni uzyskał znaczną trakcję. Różnica od Bluetooth polega na możliwości tworzenia sieci typu "mesh" lub "peer-to-peer" oprócz topologii gwiazdy. Podobnie jak w przypadku Bluetooth istnieją różne klasy urządzeń, a mianowicie urządzenia pełnofunkcyjne (FFD) i urządzenia o obniżonej funkcji (RFD). Tylko FFD mogą być koordynatorami (w przeciwieństwie do Bluetooth). IEEE 802.15.4 wykorzystuje CSMA / CA sparowane z dodatkowymi ramkami nawigacyjnymi (jeśli są skonfigurowane), które działają jako jednostki koordynacji i rezerwacji podczas korzystania z dedykowanego koordynatora sieci. ZigBee dodaje w pełni funkcjonalny stos oprogramowania do warstwy aplikacji z uwzględnieniem routingu, bezpieczeństwa i automatyzacji. Są one implementowane jako dodatek do profili scenariuszy aplikacji na dolnych warstwach zdefiniowanych przez IEEE 802.15.4. Aby umożliwić współdziałanie we wszystkich konfiguracjach IP, grupa robocza 6LoWPAN IETF ustandaryzowała zbieżność z IEEE 802.15.4 w RFC 6282. Ogólnie rzecz biorąc, szybkości transmisji około 250 kb / s są możliwe do osiągnięcia w standardzie IEEE 802.15.4, co czyni to , podobny do Bluetooth, bardziej przydatny do koordynacji i sygnalizacji pozapasmowej zamiast rzeczywistej lokalnej wymiany danych przy rozważaniu chmury mobilnej.

Podczerwień

Stowarzyszenie Infrared Data Association (IrDA) jest przemysłową grupą interesu, która od połowy lat 90. ustandaryzowała stos komunikacyjny na podczerwień, który - podobnie jak Bluetooth - obejmuje zakresy od warstwy fizycznej po warstwy konwergencji do określonych profili aplikacji. IrDA była bardzo popularna na początku przetwarzania mobilnego w celu wymiany danych LOS o niskiej szybkości transmisji danych, takich jak używane przez urządzenia Palm Pilot. Dzięki szybszym technologiom pojawiającym się w pasmach częstotliwości radiowych, IrDA straciła popularność i jest obecnie bardziej niszowym rozwiązaniem, ale trwająca praca kładzie nacisk na szybką komunikację bliską z wykorzystaniem widma światła do bezpośredniej wymiany danych [9]. W przypadku chmur mobilnych IrDA nie ma obecnie dużego znaczenia, głównie ze względu na niskie wskaźniki adaptacji i ograniczenia prędkości.

Komunikacja bliskiego pola (NFC)

Komunikacja bliskiego pola stanowi szczególny przypadek, ponieważ powszechnie można uznać, że należą do zasięgu bezprzewodowej sieci osobistej, zwłaszcza gdy są używane do komunikacji zazwyczaj w małych ilościach danych. Wspólny zakres dla komunikacji NFC to zaledwie kilka centymetrów; dlatego często używa się go w scenariuszach wygodnych, takich jak płatności bezprzewodowe. Choć pozornie ograniczony zasięgiem komunikacji, NFC nie jest jednak z natury bezpieczny i może być podsłuchiwany ze znacznej odległości. Istnieją również implementacje IP w NFC. Szczególnym scenariuszem jest wykorzystanie NFC w kontekście identyfikacji radiowej (RFID), gdzie NFC znalazło szerokie zastosowanie, od logistyki, na przykład, do zabezpieczenia lub śledzenia przedmiotów, po dokumenty wydane przez rząd, takie jak paszporty. W kontekście chmur mobilnych NFC można wykorzystać do skonfigurowania połączenia dostawców zasobów mobilnych między sobą poprzez bezpośrednią bliskość fizyczną, ale nie do wymiany danych, ze względu na małą osiągalną przepustowość.

Oprogramowanie i oprogramowanie pośrednie

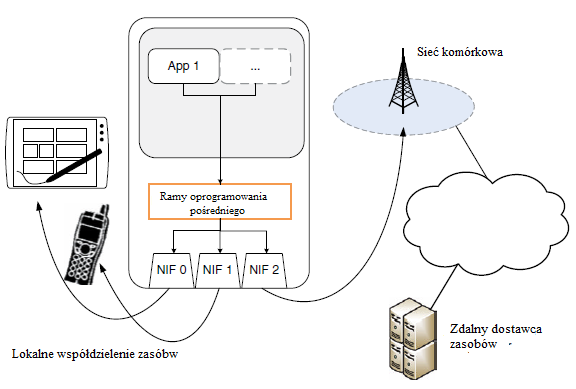

Rzeczywiste implementacje i rozważania wynikające z optymalizacji chmur mobilnych często skutkują nieprzejrzystymi implementacjami podejść między warstwami. Z kolei aplikacje mobilne, na przykład, muszą być świadome dodatkowych możliwości, lub koordynacja musi odbywać się w modelu przechwytywania. Są one zwykle implementowane w usługach proxy, które działają jako oprogramowanie pośrednie na samym urządzeniu mobilnym lub w połączeniu z innymi zasobami chmury. Przykładem jest przejrzysty outsourcing zadań wymagających obliczeniowo z urządzenia mobilnego do dostawcy zasobów w chmurze, który z kolei wykonuje wymagające zadania i wysyła wyniki z powrotem do urządzenia mobilnego. Ostatnie implementacje serwerów proxy w produktach konsumenckich, takich jak Amazon Implementacje przeglądarek mobilnych firmy Silk lub Opera Software z powodzeniem zademonstrowały możliwość oszczędności energii na urządzeniach mobilnych poprzez modyfikację treści, zazwyczaj w scenariuszach przeglądania stron internetowych. Podejścia oparte na proxy przechwytują żądania połączenia i przekazują te żądania do miejsca docelowego (lub innego serwera proxy). Optymalizacja jest zazwyczaj przeprowadzana na poziomie proxy i musi pokonać tylko niewielkie koszty ogólne o dobrym potencjale; Niektóre z tych podejść opierają się na protokole SOCKSv5, który również został wykorzystany w tym kontekście. Zilustrowaliśmy rozmieszczenie tego oprogramowania pośredniczącego lub usługi proxy, które umożliwiłoby płynną komunikację oraz potencjalnie przejrzystą operację na rysunku

Jak zilustrowano, oprogramowanie pośrednie działa jako pośrednik między lokalnie współpracującymi urządzeniami, takimi jak urządzenia należące do użytkownika lub pobliskich innych, a także zasoby oparte na chmurze, do których dostęp uzyskuje się, na przykład, za pomocą połączenia komórkowego.

Kodowanie sieciowe

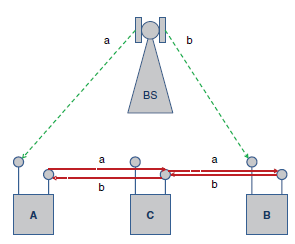

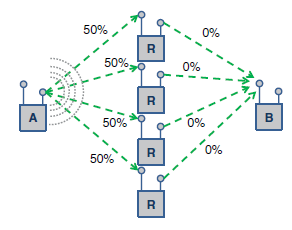

Wraz z wprowadzeniem chmur mobilnych architektura komunikacyjna ulegnie radykalnej zmianie. Obecnie architektury komunikacji komórkowej są nadal zdominowane przez łącza komunikacyjne typu punkt-punkt z zarządzaniem scentralizowanym. Chmury mobilne przełamują ten paradygmat projektowania, opierając się na rozproszonych funkcjach. Aby to zilustrować, użyjmy małego przykładu. Podczas gdy najnowocześniejsze systemy komunikacyjne otrzymują treści z jednego podmiotu, na przykład z jednego magazynu w chmurze za pośrednictwem jednego interfejsu l chmura mobilna jest w stanie pobrać zawartość z wielu źródeł jednocześnie i, potencjalnie, ponad wiele interfejsów powietrznych. Ze względu na te radykalne zmiany zmieni się również podstawowa technologia komunikacyjna, a także zasady. Niektóre z podstawowych wyzwań związanych z wykorzystaniem wielu źródeł / interfejsów obejmują: (i) konieczność koordynacji pakietów danych, które powinny być przesyłane z każdego interfejsu źródłowego i / lub lotniczego, co wymaga dużego narzutu sygnału, oraz (ii) faktu, że wydajność będzie silnie zależeć od zmieniających się warunków tych źródeł / interfejsów. Aby uwolnić się od tych problemów, chmury mobilne mogą wykorzystywać kodowanie sieci jako kluczową technologię wspomagającą. Kodowanie sieciowe zrywa z paradygmatem przechowywania i przekazywania bieżących sieci, gdzie każdy węzeł w sieci z komutacją pakietów odbiera, przechowuje i przekazuje pakiety bez modyfikowania ich zawartości i zastępuje je nowym paradygmatem: obliczeń i przekazywania. W tym nowym paradygmacie pakiety przychodzące do węzła w sieci będą przechowywane, ale wychodzące pakiety będą generowane jako kombinacje pakietów już zapisanych w buforze węzła. Oznacza to, że węzeł pośredni w sieci może działać na zawartości przychodzących danych. Implikacja jest głęboka. Z jednej strony pozwala miejscom skupić się na otrzymaniu wystarczającej liczby kombinacji, aby odzyskać oryginalne dane, zamiast skupiać się na odbieraniu pojedynczych elementów. Oznacza to, że koordynacja między wieloma źródłami / interfejsami jest łagodna, jak każde źródło / interfejs może przekazywać różne kombinacje liniowe odbiorcom końcowym. Pozwala to również na bardziej niezawodne mechanizmy radzenia sobie z dynamiką systemu, ponieważ odzyskiwanie danych nie zależy już od opóźnienia określonego pakietu lub odłączenia interfejsu, ale od otrzymania wystarczającej jego ilości. Z drugiej strony kodowanie sieciowe zasadniczo zmienia zarządzanie zasobami w sieci. Podczas gdy wszystkie pakiety przychodzące do węzła opuszczą ten węzeł po pewnym czasie w sieci magazynowania i przekazywania, kodowanie sieciowe zrywa się z tym założeniem i wysyła (liniowe) kombinacje odebranych pakietów, co pozwala węzłowi wysłać mniej, to samo lub więcej niż prędkość przychodząca w zależności od warunków sieci i topologii. W przeciwieństwie do istniejących strategii kasowania / kodowania błędów oraz kodowania źródłowego lub kanałowego, kodowanie sieciowe nie ogranicza się do komunikacji typu koniec-koniec. Jak już wspomnieliśmy, można go zastosować w całej sieci z węzłami pośrednimi generującymi nowe zakodowane pakiety bez dekodowania oryginalnych danych, a nawet z ograniczonym podzbiorem kombinacji liniowych, co czyni go unikalnym podejściem do kodowania. Dzięki temu funkcje te sprawiają, że kodowanie sieciowe jest realnym rozwiązaniem dla chmur mobilnych. Jest to dodatkowo wspierane w praktyce przez ostatnie wyniki, które wykazały, że operacje kodowania sieciowego, takie jak kodowanie, przekodowywanie i dekodowanie, mogą być wykonywane na różnych urządzeniach mobilnych przy bardzo dużych prędkościach. W wielu przypadkach szybkość przetwarzania zakodowanych pakietów danych przekracza maksymalne prędkości interfejsu powietrznego o jeden, a nawet kilka rzędów wielkości. Ze względu na swoje znaczenie wyjaśnimy bardziej szczegółowo kodowanie sieci w dalszej części. Kodowanie sieciowe zostało pierwotnie wymyślone przez Ahlswede jako odniesienie. Praca ta dostarczyła matematycznego dowodu na to, że zdolność transmisji multiemisji określona przez minimalne ograniczenie maksymalnego przepływu można osiągnąć za pomocą kodowania sieciowego dla dowolnej topologii sieci. W rzeczywistości liniowe kodowanie sieci jest wystarczające, aby uzyskać przepustowość dla multiemisji. Losowe liniowe kodowanie sieci (RLNC) wykazało, że zezwolenie każdemu węzłowi pośredniemu na wybranie losowych współczynników do tworzenia liniowych kombinacji przychodzących pakietów jest podejściem prostym, rozproszonym i asymptotycznie optymalnym i stało się kluczowym krokiem w celu przyciągnięcia uwagi naukowców do kodowania sieci. W rzeczywistości kodowanie sieciowe wykazało znaczące korzyści w wielu ustawieniach, od sieci bezprzewodowych i transmisji multimedialnej po rozproszone pamięci masowe i sieci P2P. Chociaż topologia motyla jest klasycznym przykładem wykazywania potencjału kodowania sieci, opiszemy kilka bardziej odpowiednich przykładów chmur mobilnych. Na rysunku

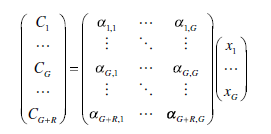

stacja bazowa przekazuje te same informacje do trzech urządzeń mobilnych. Zamiast wykorzystywać komunikację unicast dla każdego urządzenia, stacja bazowa zasiewa oryginalne dane do urządzenia mobilnego A i B, dając każdemu urządzeniu 50% danych. Jest to reprezentowane przez część danych a i b. Aby otrzymać pełną informację, urządzenie A i B wymienią brakujące części za pomocą urządzenia C, które może lub nie być zainteresowane treścią. Takie podejście pomaga odciążyć sieć nakładkową, podczas gdy lokalna wymiana między urządzeniami mobilnymi pomaga zmniejszyć zużycie energii dla węzłów mobilnych, a także dla operatora sieci, jak pokazano w odniesieniu. Używając magazynu i do przodu, każdy pakiet wysłany przez urządzenie mobilne A lub B zostanie przekazane przez urządzenie C do odpowiedniego urządzenia. Po pierwsze, pakiet a jest przenoszony z urządzenia A do urządzenia C, które z kolei przekazuje je do urządzenia B w następnym przedziale czasowym. To samo dzieje się w przypadku pakietu b, tak że w sumie cztery przedziały czasowe są używane do wymiany pełnej informacji pomiędzy wszystkimi urządzeniami. Potencjalne korzyści dla chmury mobilnej można zwiększyć, jeśli sprawimy, że strategia wymiany będzie jeszcze bardziej wydajna. Wykorzystując kodowanie sieciowe, urządzenie mobilne C wykona liniową kombinację obu pakietów i wyśle kombinację liniową do obu urządzeń wyjściowych A i B w tym samym czasie. Zmniejsza to liczbę transmisji dla pełnej wymiany informacji do trzech przedziałów czasowych. Liniowa kombinacja w tym przykładzie jest po prostu prostą bitową operacją XOR dwóch pakietów, jak pokazano na powyższym rysunku. Dlatego nadawany pakiet ma taki sam rozmiar jako pakiety a lub b. Przy odbiorze w urządzeniu A i B zakodowany pakiet jest dekodowany przez wykonanie innej operacji XOR między zakodowanym pakietem a oryginalnie wysłanym pakietem, to znaczy a i b w przypadku węzłów A i B, odpowiednio. Ta forma kodowania sieci jest nazywana komunikacją między przepływami. Analiza teoretyczna i implementacja opisanego scenariusza są szczegółowo omówione w odnośniku, pokazując przyrost przepustowości o 3 dB dla opisanego scenariusza z wykorzystaniem technologii WiFi jako podstawowej technologii transportowej. Zaletą kodowania sieci typu "flow" jest bardzo prosty i dlatego nakłada niską złożoność na platformie, na której jest uruchomiony, ale jest bardzo skuteczny. Ponadto, aplikacja nie jest ograniczona do prostych topologii, jak opisano w przykładzie. W rzeczywistości zaimplementowano sieć bezprzewodową z 15 węzłami bezprzewodowymi, wykazującą wzrost przepustowości 3-4. Jak opisano w odnośniku], kodowanie sieci między przepływami ma tę wadę, że jest zależne od zachowania ruchu w celu efektywnego mieszania przepływów. Również w odniesieniu do wykazano, że w przypadku niewielkiej asymetrii między strumieniami przepustowość rośnie. Powodem jest brak możliwości kodowania, ponieważ nie wszystkie pakiety są kodowane, ale tylko przekazywane. Dlatego proces rozsiewania ze stacji bazowej w kierunku urządzeń mobilnych ma ogromne znaczenie w tworzeniu najwyższego z możliwych zysk kodowania. Inną wadą kodowania sieci między przepływami jest to, że w ustawieniach rozproszonych kodowanie musi być zaplanowane, aby było optymalne. Takie planowanie skutkuje narzutem sygnalizacyjnym, który nie tylko zmniejsza potencjalny zysk, ale także sprawia, że system jest trudny do zrealizowania w praktyce. Bardziej wszechstronne podejście zwane kodowaniem losowej sieci liniowej (RLNC) zostało wprowadzone w odniesieniu. Zamiast mieszać różne przepływy, RLNC koduje pakiety tego samego przepływu, to znaczy jest to metoda kodowania sieci wewnątrz przepływów. Kody RLNC nad grupami pakietów danych zwanych pokoleniami. W tym sensie generacja rozmiaru G składa się z G niekodowanych pakietów. W (1) niekodowane pakiety są reprezentowane przez x1 do xG. Te niekodowane pakiety są łączone liniowo z losowymi współczynnikami ? przy użyciu skończonych operacji polowych. Losowe współczynniki są wybierane losowo z elementów pola skończonego. W najprostszym polu skończonym, to znaczy GF (2), elementy są tylko 0 i 1 i są one również określane jako pole binarne. Macierz kodowania ma zawsze kolumny G i przynajmniej G wiersze. Kluczową właściwością RLNC jest to, że może generować nieograniczoną liczbę zakodowanych pakietów, to znaczy jest kodem bez rat. Zatem może istnieć nieograniczona liczba wierszy dla macierzy kodowania. Jednak generowanie zakodowanych pakietów nie musi odbywać się jednocześnie. Wręcz przeciwnie, można go dostosować do podstawowych warunków sieciowych i wymagań odbiorcy. Oczywiście, macierz dekodująca wymaga jedynie macierzy GxG o pełnej randze w celu dekodowania i odzyskiwania niekodowanych pakietów danych. W (1) zilustrowaliśmy dodatkowe wiersze R reprezentujące generowanie R dodatkowych zakodowanych pakietów. Liniowa kombinacja niekodowanych pakietów ze współczynnikami losowymi doprowadzi do zakodowanych pakietów. Zakładając, że wszystkie niekodowane pakiety mają ten sam rozmiar, również zakodowany pakiet będzie miał ten rozmiar, z wyjątkiem dodania współczynników kodowania używanych dla tego konkretnego pakietu. Ta ostatnia jest ograniczona do bitów G w przypadku GF (2) i, bardziej ogólnie, nG bitów w przypadku pól rozszerzenia formularza GF (2n).

RLNC przynosi dwie główne zalety w stosunku do istniejących kodów typu end-to-end, a mianowicie możliwość przekodowania pakietów w węzłach pośrednich bez dekodowania i możliwość wykorzystania przesuwnego okna do kodowania. To drugie oznacza, że źródło nie musi mieć wszystkich pakietów na początku transmisji, a tworzenie pokoleń nie zawsze jest wymagane. Przekodowywanie umożliwia każdemu węzłowi kodowanie już zakodowanych pakietów. Zaleta tej funkcji w porównaniu z końcowymi kodami korygującymi wymazywanie jest zilustrowana na rysunku.

Zakładany węzeł przesyła informacje do czterech potencjalnych przekaźników (R). Ponieważ są straty na pierwszym skoku, w naszym przykładzie z zabawkami niektóre przekaźniki otrzymają wiadomość, inne nie. W większości schematów routingu w dzisiejszych czasach istniałaby tylko jedna ścieżka od węzła A do węzła B. Ponieważ prawdopodobieństwa błędów są takie same dla wszystkich możliwych ścieżek, węzeł A musiałby wysłać każdy pakiet średnio dwa razy, aby pakiet trafił do przekaźnika jako prawdopodobieństwo błędu łącza wynosi 0,5. Zakładając pakiety G, które powinny być wysyłane od A do B, potrzebne są transmisje 2G dla pierwszego skoku i tylko G dla drugiego skoku, ponieważ drugie łącze jest wolne od błędów. Wykorzystując fakt, że wiele przekaźników może podsłuchać transmisję, każdy pakiet wysłany przez węzeł A może zostać odebrany przez dwa przekaźniki. Jeśli oba przekaźniki po prostu przekażą pakiet, całkowita liczba transmisji będzie wynosić 3,33 G (obecnie transmisje 1.33 G na pierwszym hop i 2G na drugim skoku). Powodem jest to, że przekaźniki przekazują nadmiarowe informacje. Jednak optymalny harmonogram może zredukować to do 2.33G. Ponieważ optymalne planowanie jest trudne do osiągnięcia, kodowanie sieciowe poprawi sytuację poprzez przekodowanie każdego przekaźnika i nadal będzie wymagało 2,33G bez dodatkowej współpracy. Teraz każdy przekaźnik przekoduje wszystkie odebrane zakodowane pakiety i wyśle kombinacje liniowe do węzła B. Gdy węzeł B otrzyma kombinacje liniowe G, węzeł B zatrzyma przekaźniki, aby wysłać więcej informacji. Wreszcie, jeśli zostaną użyte wszystkie cztery przekaźniki, kodowanie sieciowe będzie w stanie przekazać pakiety G w transmisjach 2.066G z całego systemu. Potencjał RLNC do korzystania z przesuwanego okna do kodowania kontrastuje z najnowocześniejszymi kodami korygującymi kasowanie bloków. W pewnym sensie oznacza to, że RLNC nie musi czekać, aż całe pokolenie będzie dostępne przed rozpoczęciem kodowania. Każdy przychodzący pakiet zostanie zakodowany w locie z już istniejącymi pakietami. Ponadto pakiety już widziane jako część kombinacji mogą zostać usunięte z puli pakietów używanych do kodowania. Ta struktura jest szczególnie dobrze dostosowana do aplikacji strumieniowych i protokołów, które wymagają ochrony przed utratą pakietów w sieci, przy zachowaniu dostarczania danych w kolejności. Ten potencjał został wykorzystany do zapewnienia niezawodności TCP / IP

Podsumowanie

Przedstawiliśmy ogólny przegląd nowych metodologii, które pojawiły się jako uzupełnienie tradycyjnych podejść sieciowych w sieciach komórkowych. Obecny trend w kierunku usług opartych na chmurze, które opierają się na pulach zasobów, można replikować i zwiększać poprzez włączenie uczestników mobilnych. Współpraca poszczególnych urządzeń mobilnych, które z kolei łączą zasoby, aby umożliwić współdzielenie szerszej puli zasobów wirtualnych wśród uczestników pozwoli na pojawienie się nowych usług w sektorze mobilnym. Fakt, że urządzenia mobilne tworzą chmurę współpracy, sprawia, że współdzielenie zasobów jest bardziej oportunistyczne, w porównaniu z konwencjonalnymi chmurami stałymi. Współczesne urządzenia mobilne dysponują wieloma różnymi zasobami, zasobami fizycznymi (materialnymi), takimi jak czujniki, siłowniki, moc obliczeniowa, pamięć masowa i zasoby łączności, a także zasoby niematerialne, takie jak zasoby radiowe i treści informacyjne. Przy większych ilościach danych, które te usługi będą musiały rozpowszechniać wśród członków pul, potrzebne są nowe podejścia do transmisji na niższych warstwach, aby poradzić sobie ze zwiększoną ilością (często zlokalizowanych) danych. Kodowanie sieciowe pojawiło się w ostatnich latach jako ogromna szansa na wprowadzenie solidności i elastyczności w skalowaną komunikację z niewielkim narzutem. Ten rozdział przedstawił zainteresowanemu czytelnikowi wprowadzenie do tego pojawiającego się podejścia w kontekście przyszłych sieci komórkowych.