Wprowadzenie do sieci komórkowych piątej generacji

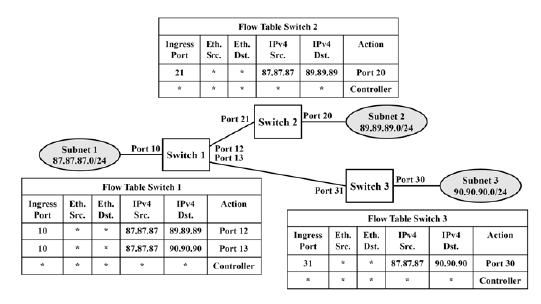

Ewolucja sieci komórkowych

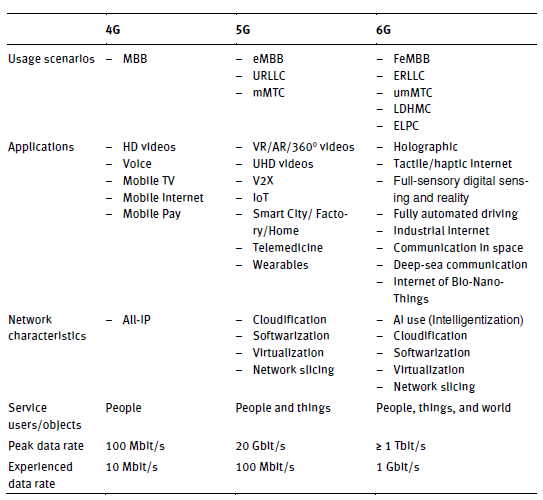

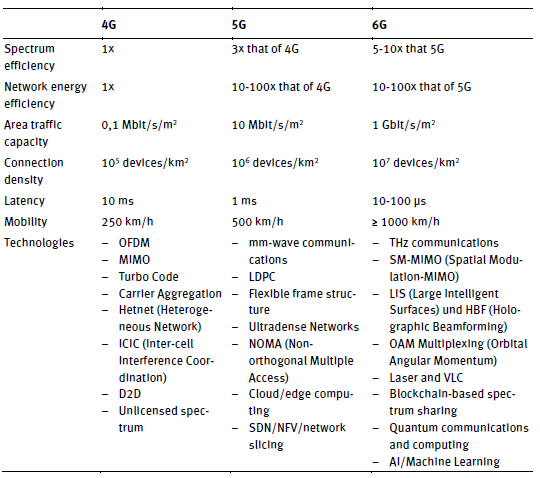

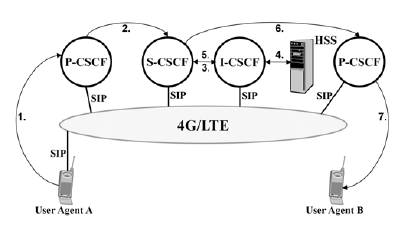

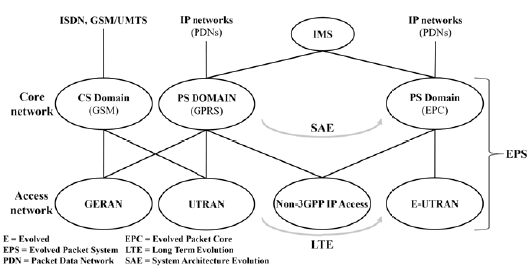

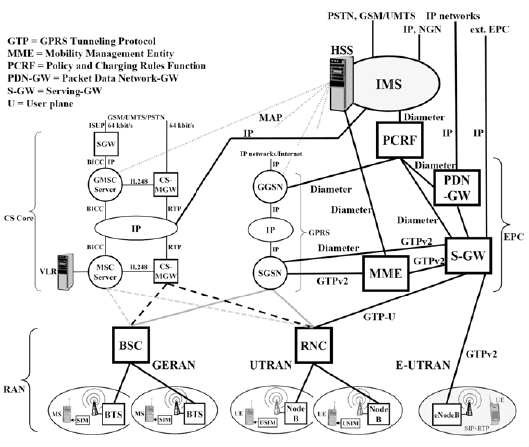

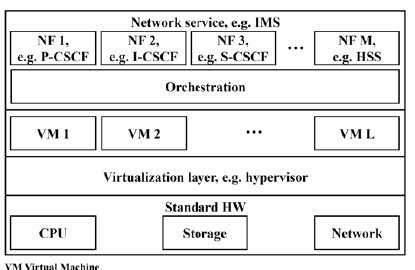

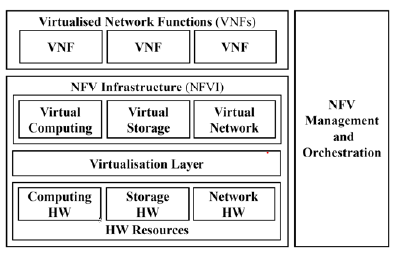

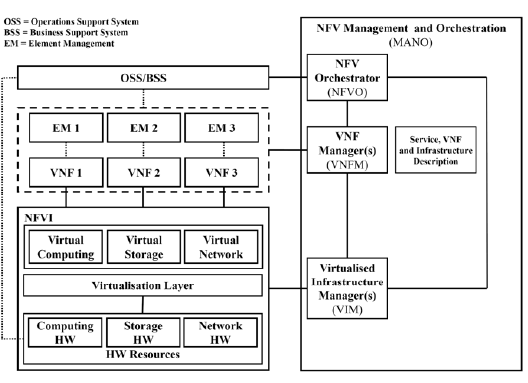

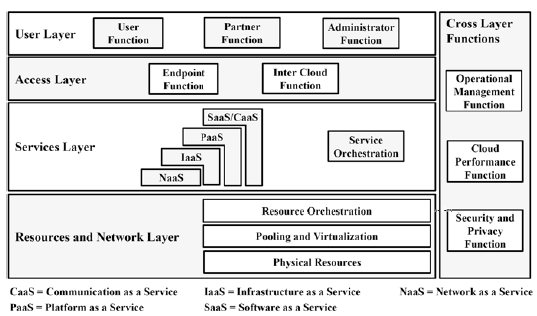

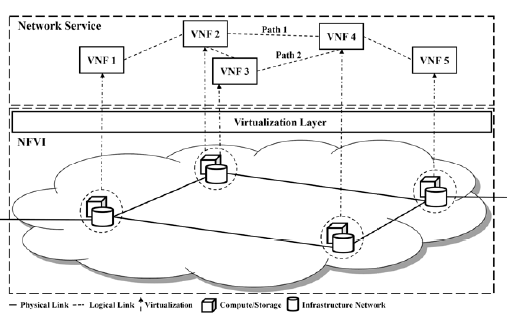

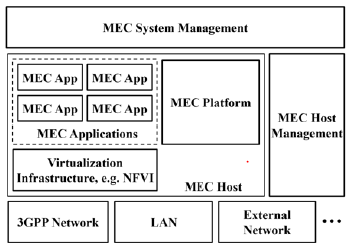

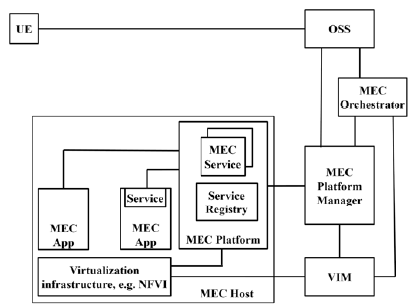

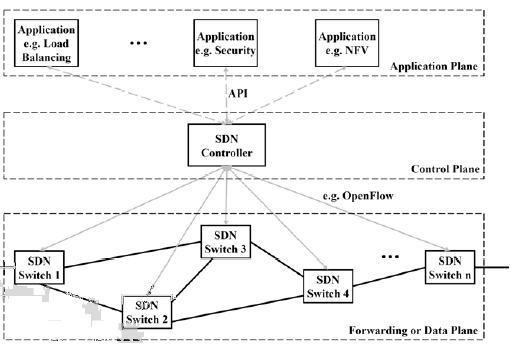

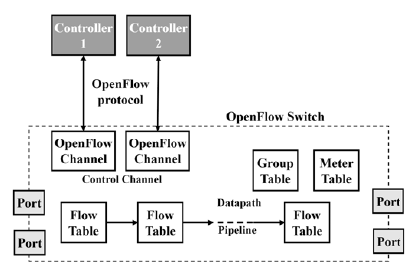

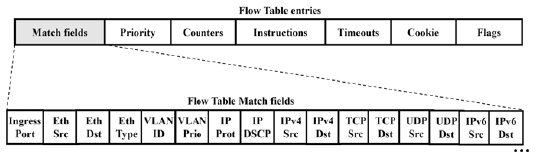

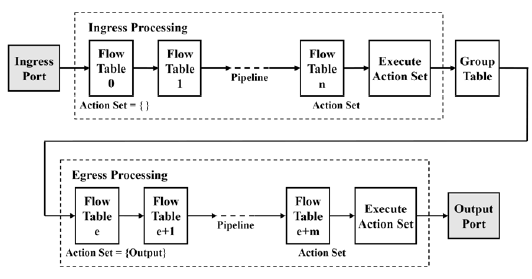

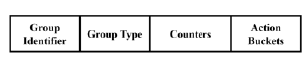

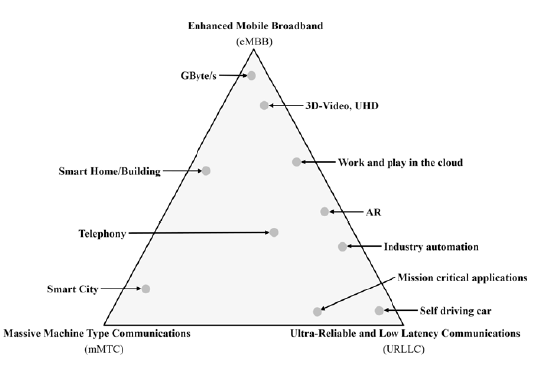

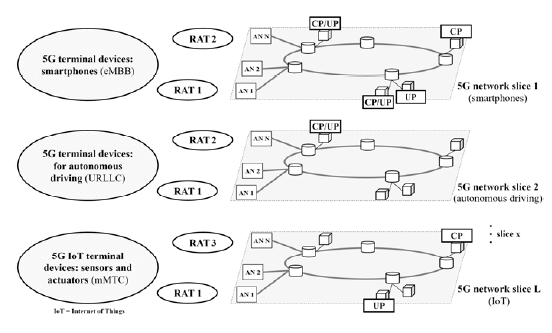

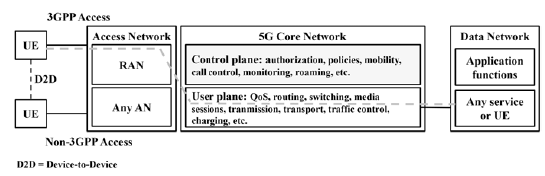

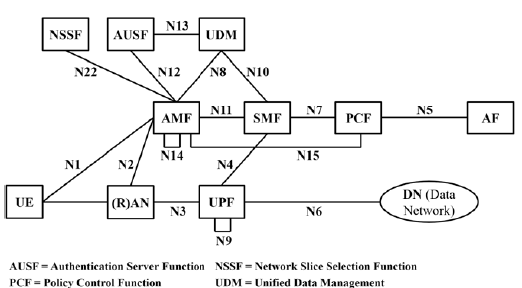

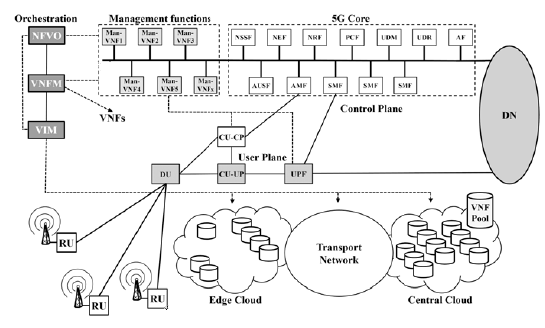

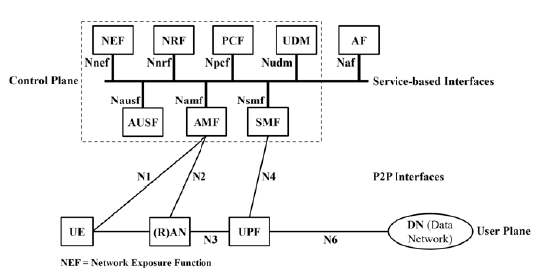

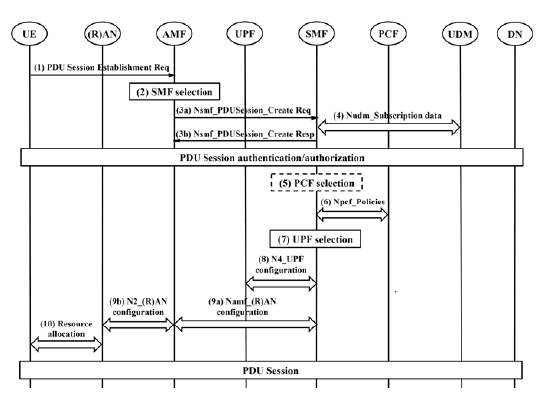

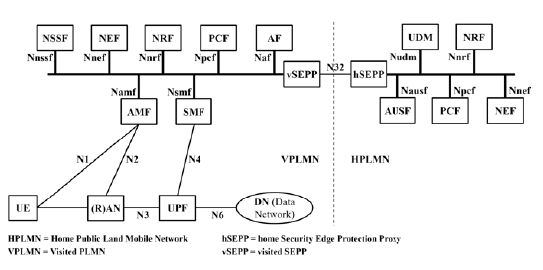

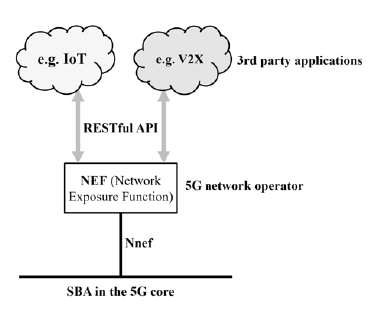

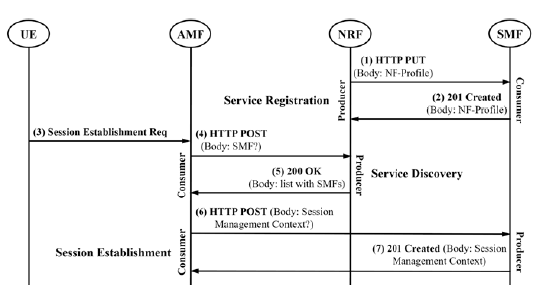

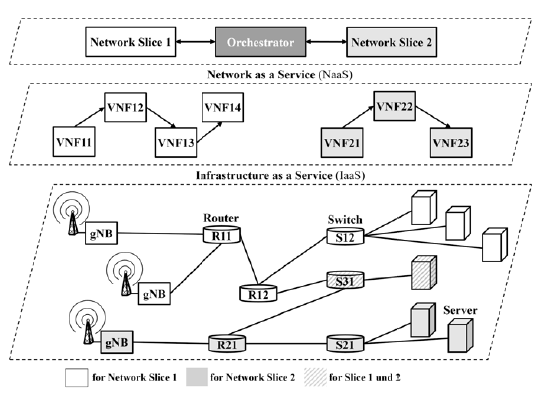

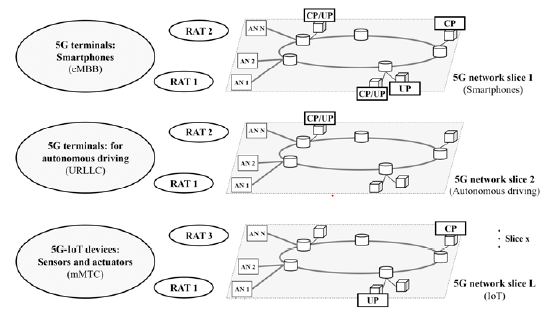

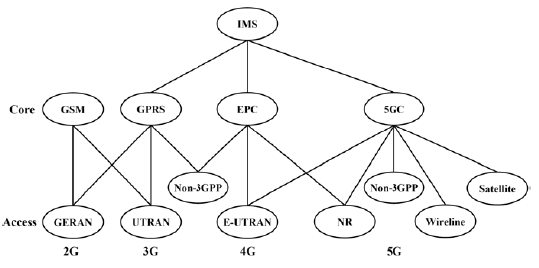

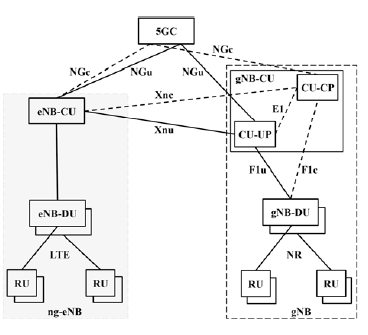

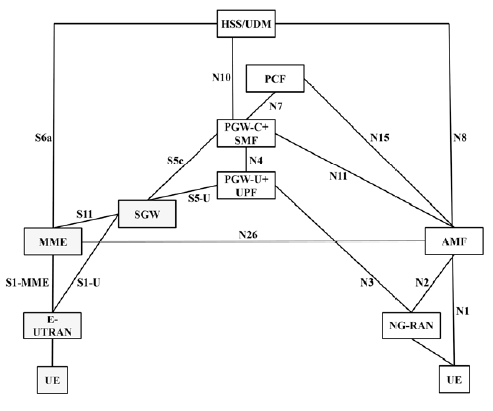

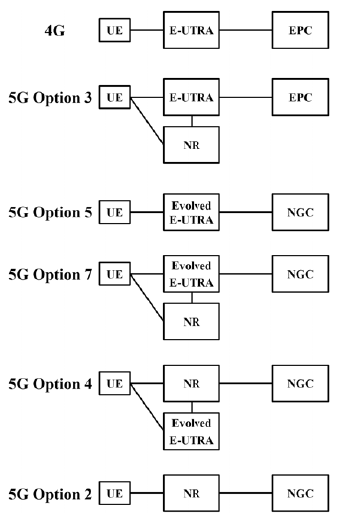

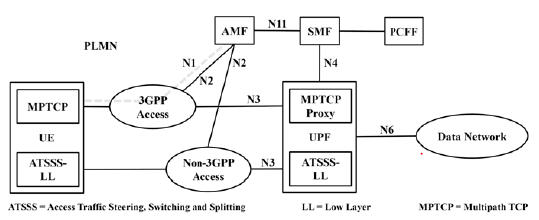

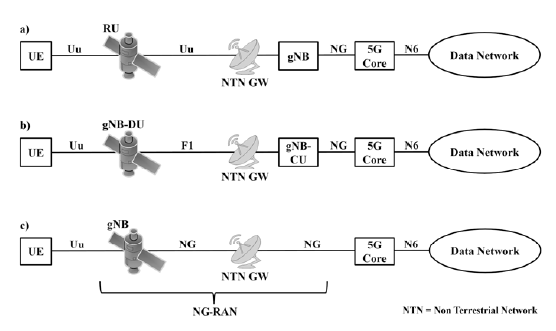

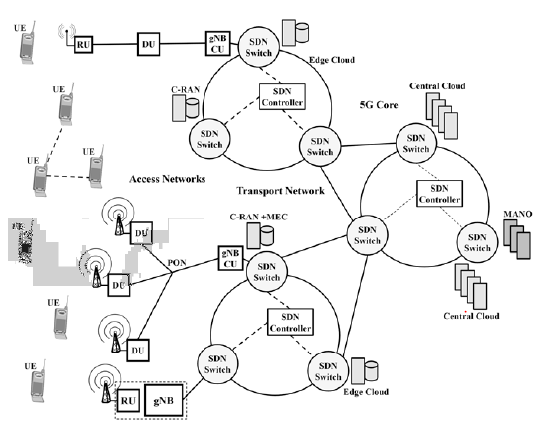

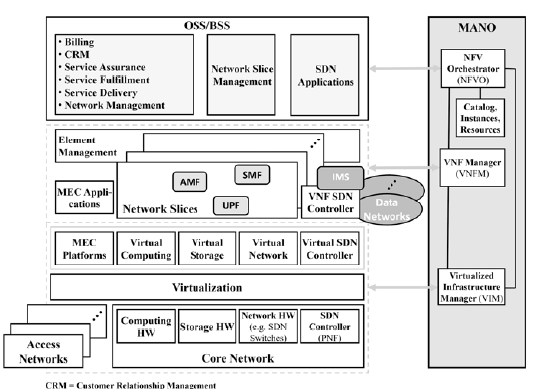

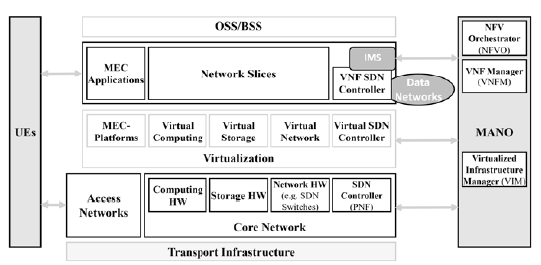

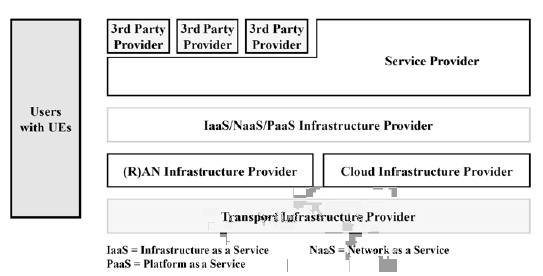

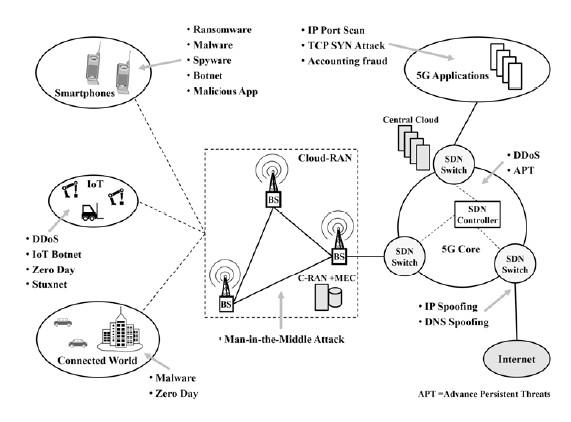

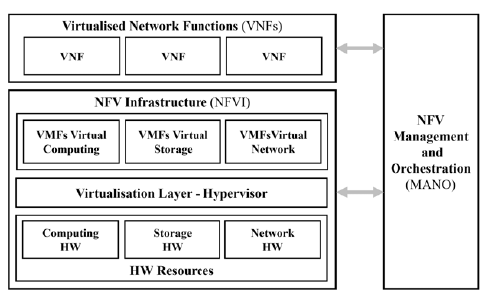

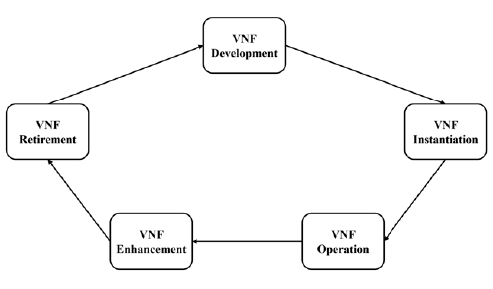

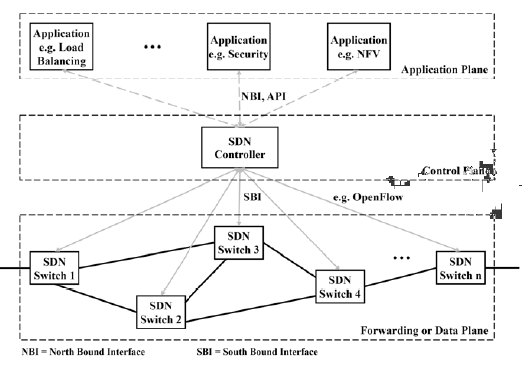

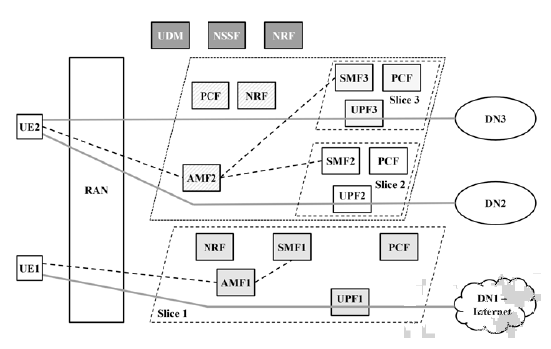

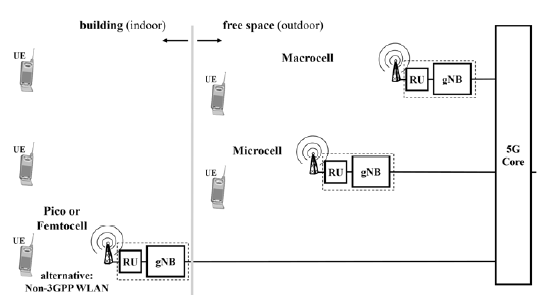

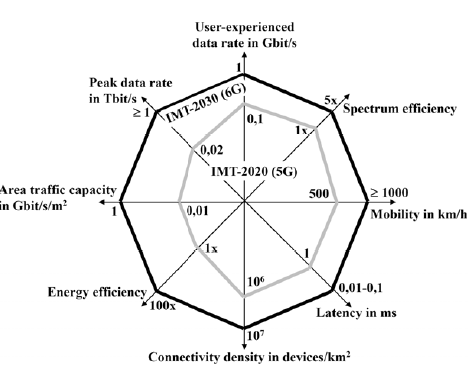

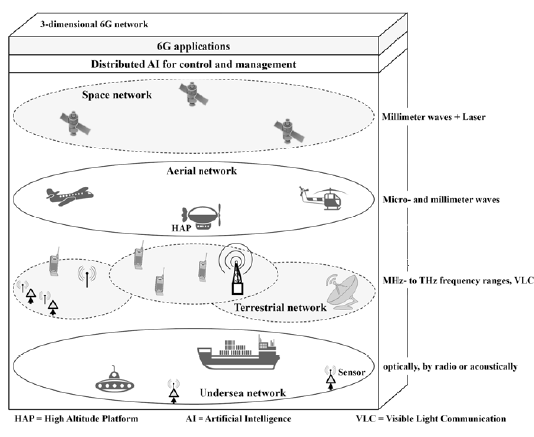

Dzięki 5G rozwój sieci komórkowych wszedł w nową fazę. Dotychczas takie sieci skupiały się na świadczeniu usług komunikacyjnych dla ludzi. W przypadku 4G najważniejsze są multimedialne usługi transmisji danych, takie jak strumieniowanie wideo ze smartfona, tabletu czy ogólnie komputera jako urządzenia końcowego. W poprzednich wersjach, im dalej wstecz, tym bardziej główny nacisk kładziono na telefonię. Teraz, dzięki 5G, aplikacje multimedialne używane przez użytkowników mobilnych wchodzą w zakres tradycyjnych usług, chociaż obsługiwane są bardzo wysokie przepływności. W porównaniu z poprzednimi wersjami, przynajmniej przed 4G, obsługa M2M (komunikacja Machine to Machine) i IoT (Internet rzeczy) jest bardziej skoncentrowana, ale nadal z odpowiednim interfejsem radiowym 4G, teraz z dużą gęstością połączeń w porównaniu do początki z 4G. Całkowicie nową funkcją 5G jest wsparcie usług w obszarach aplikacji krytycznych dla systemu i bezpieczeństwa, takich jak Smart Grid dla inteligentnych sieci dostaw energii i autonomicznej jazdy z bardzo wysokimi wymaganiami dotyczącymi opóźnień, reakcji godzin oraz dostępności systemu i usług. Wprowadzanie cyfrowych mobilnych sieci komunikacyjnych w latach 90. XX wieku rozpoczęło się od drugiej generacji - pierwsza generacja nadal wykorzystywała technologię analogową - opartą na technologii GSM (Global System for Mobile Communications). Równolegle do rozwiązania GSM standaryzowanego w Europie przez 3GPP (3rd Generation Partnership Project), IS-54 (Interim Standard) i IS-136, a wreszcie standard IS-95 (cdmaOne) powstały w Ameryce Północnej . W wielu sieciach rozwiązanie 2G składało się i nadal składa się z sieci rdzeniowej (CN) GSM z komutacją obwodów (CS) i powiązanej sieci dostępowej (AN). W odniesieniu do łatwości korzystania z IP w sieci telefonii komórkowej, CN została rozszerzona o część komutacji pakietów, GPRS (General Packet Radio Service). Równolegle przeprowadzono migrację sieci AN, aby móc przesyłać IP przy umiarkowanych przepływnościach z technologią EDGE (Enhanced Data Rates for GSM Evolution). Doprowadziło to do obecnej nazwy GERAN (GSM/EDGE Radio Access Network). Na początku lat 2000. kolejnym krokiem było wprowadzenie trzeciej generacji, znanej również jako UMTS (Universal Mobile Telecommunications System). Zastosowanie technologii W-CDMA (Wideband-Code Division Multiple Access) zaowocowało znacznie potężniejszą siecią AN, UTRAN (Universal Terrestrial Radio Access Network), o znacznie wyższych przepływnościach, ale nadal z CN opartym na GSM i GPRS. W kontekście 3G sukcesywnie rosły przepływności w AN pod słowem kluczowym HSPA (High Speed Packet Access). W Ameryce Północnej nastąpił również równoległy rozwój technologii 3G. Organizacja partnerska 3GPP 3GPP2 (3rd Generation Partnership Project 2) ustandaryzowała rozwiązanie 3G cdma2000 w kilku kolejnych wersjach. Kolejny krok, 4. generacja, przyniosła nową, wysokoprzepustową technologię sieci dostępowej opartą wyłącznie na protokole IP, E-UTRAN (Evolved-UTRAN), pod nazwą LTE (Long Term Evolution). System LTE zapewnia telefonię z VoIP (Voice over IP), zwanym tutaj VoLTE (Voice over LTE). Ze względu na możliwość pracy w czasie rzeczywistym wymaganą dla ruchu IP, konieczny stał się nowy rdzeń IP obsługujący czas rzeczywisty o nazwie EPC (Evolved Packet Core). IMS (IP Multimedia Subsystem), dla ewolucji 3G, jest niezbędny do sygnalizacji w VoLTE, a bardziej ogólnie do usług Multimedia over IP. IMS z SIP (Session Initiation Protocol) odgrywa ważną rolę nie tylko dla systemów 3G, ale także dla systemów 4G i 5G, zapewniając usługi komunikacyjne w czasie rzeczywistym. Obecnie działa czwarta generacja sieci komórkowych, obok równoległych lub zintegrowanych poprzednich wersji. Zapewnia wysokie przepływności w oparciu o technologie sieci dostępowych LTE, LTEAdvanced i LTE-Advanced Pro, a także obsługuje M2M i IoT z oddzielnym wariantem Air Interface. Ponadto temat wirtualizacji z wykorzystaniem wyłącznie wirtualnych funkcji sieciowych realizowanych przez oprogramowanie oparte na standardowym sprzęcie został już tutaj poruszony . Obecnie wprowadzana jest piąta generacja sieci komórkowych. Zapewnia nie tylko nową, potężną technologię RAN (Radio Access Network), zwaną NR (New Radio), zapewniającą bardzo wysokie przepływności, bardzo małe opóźnienia (opóźnienia) i bardzo dużą gęstość połączeń, ale także nową, wysoce modułową i elastyczną Rdzeń 5G z architekturą opartą na usługach (SBA) i podziałem sieci. Stosowane technologie bazowe to NFV (Network Functions Virtualization) i SDN (Software Defined Networking) w środowiskach chmurowych. Ale to nie wszystko. Bez zmiany sieci rdzeniowej 5G umożliwia nie tylko dostęp NR, WLAN inny niż 3GPP i 4G, ale także łącza stacjonarne za pośrednictwem np. PON (Passive Optical Network) lub DSL (Digital Subscriber Line), a nawet bezpośredni dostęp do sieci sieć za pośrednictwem łącza satelitarnego. System 5G może zatem wdrożyć FMC (Fixed Mobile Convergence) z tylko jedną technologią sieci rdzeniowej. Z tego powodu 5G nie można już nazywać siecią mobilną. Jeśli system 5G jest wdrażany i używany w ten ogólny sposób, jest to sieć konwergentna nowej generacji. Poniższe sekcje i rozdziały dotyczą tej ewolucji i do pewnego stopnia rewolucyjnego rozwoju. Istnieje dobra równowaga między wprowadzeniem podstawowych pomysłów, koncepcji i technik a bardziej szczegółowymi rozważaniami. Zaczynamy od podstaw, koncepcji połączeń i zasad routingu. Na tej podstawie wyjaśniono ewolucję 2G/3G i omówiono koncepcję NGN (sieci nowej generacji), w tym VoIP i SIP. Opiszemy koncepcje, protokoły i techniki sieci komórkowych trzeciej i czwartej generacji. Obejmuje IMS i VoLTE. Przedstawimy przyszłe sieci standaryzowane przez ITU. Dzięki NFV, Cloud i Edge Computing, a także SDN, definiują już podstawowe elementy składowe 5G, przewidując systemy 5G. Znajdzie się systematyczne wprowadzenie do 5G z bardziej dogłębnym omówieniem tam, gdzie jest to przydatne i konieczne. Punktem wyjścia nie są nowe możliwości techniczne, ale przypadki użycia i nowe obszary zastosowań. Wynika to z wymagań. Były i nadal są podstawą standaryzacji, zwłaszcza w ITU i 3GPP oraz regulacji w poszczególnych krajach. Z wymagań wynikają niezbędne funkcje sieciowe, które zgodnie z wybranymi zasadami projektowymi prowadzą do systemu 5G i architektury sieci 5G. W celu bardziej szczegółowej analizy można tutaj rozróżnić sieć dostępową i sieć rdzeniową. Wiedza zdobyta w tym procesie prowadzi następnie do ogólnego obrazu systemu 5G, w tym interakcji z 4G. Wreszcie, jeśli chodzi o technologię, rozważane jest bezpieczeństwo w systemie 5G. Wprowadzanie sieci nowej generacji należy również rozpatrywać z perspektywy wpływu na środowisko. Dlatego poruszamy tematykę promieniowania niejonizującego w wyniku transmisji radiowej i zużycia energii. Na koniec patrzymy w przyszłość, najpierw w dalszy rozwój 5G, a następnie w planowaną już 6 generację. Ma to sens, ponieważ nowa generacja sieci komórkowych jest wprowadzana mniej więcej co dziesięć lat, a badania, standaryzacja i rozwój sieci następnej generacji odbywają się już równolegle z obecną generacją.

Pojęcia dotyczące połączeń i zasady routingu

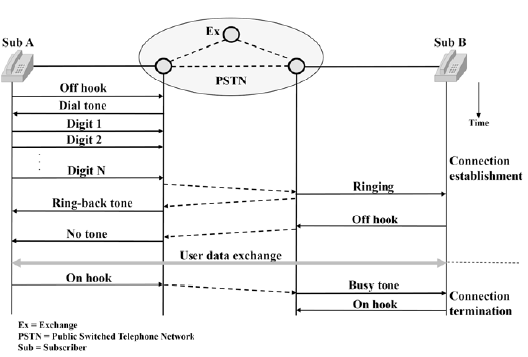

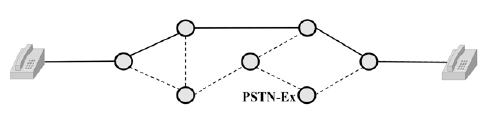

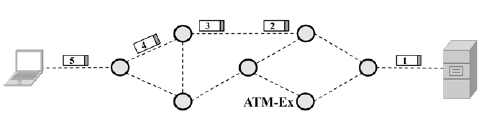

Rozwój techniczny, a tym samym migracja sieci telekomunikacyjnych, a zwłaszcza sieci komórkowych, można dobrze scharakteryzować za pomocą stosowanych w każdym przypadku koncepcji połączeń i zasad trasowania. Jako wprowadzenie do tego tematu, Rysunek 2 pokazuje przykład konfiguracji połączenia dla rozmowy telefonicznej między dwoma abonentami (Sub) A i B w sieci telekomunikacyjnej lub bardziej ogólnie w publicznej komutowanej sieci telefonicznej (PSTN).

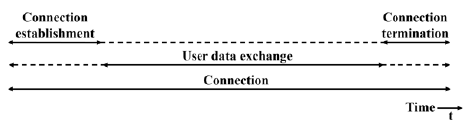

Oprócz szkicu architektonicznego sieci ze wskazanymi centralami (Exchange, Ex), na wykresie sekwencji komunikatów (MSC) przedstawiono sekwencję czasową komunikatów sygnalizacyjnych na analogowych interfejsach abonenckich do nawiązywania i kończenia połączenia. Można zauważyć, że w całym procesie komunikacji dla tej rozmowy telefonicznej występują trzy fazy:

- Nawiązanie połączenia

- Wymiana danych użytkownika

- Zakończenie połączenia.

Wszystkie trzy fazy odbywają się oddzielnie w czasie i sekwencyjnie. Dlatego nazywa się to komunikacją zorientowaną na połączenie. Jest to jednak tylko jedna z możliwych i wciąż nieprecyzyjnie scharakteryzowanych koncepcji połączeń. Bardziej ogólnie i kompleksowo, rysunek 3 opisuje termin połączenie.

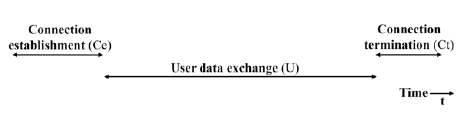

Na początku oczywiście pokazany jest tutaj opisany powyżej przypadek komunikacji zorientowanej na połączenie, z pełnym zademonstrowaniem faz połączenia. Ponadto ta ilustracja wyjaśnia również, że koncepcja połączenia może również obejmować częściowe lub nawet całkowite zachodzenie na siebie trzech faz. W oparciu o ten ogólnie obowiązujący opis, poniżej opracowano trzy koncepcje połączeń, najbardziej istotne dla charakterystyki sieci telekomunikacyjnych. Jak już wspomniano, w komunikacji zorientowanej na połączenie konfiguracja połączenia, wymiana danych użytkownika i zakończenie połączenia następują jedno po drugim w czasie. Inną cechą - dobrze znaną z praktycznego przykładu rozmowy telefonicznej na rysunku 2 - jest fakt, że podczas zestawiania połączenia nie tylko wybiera się docelowego partnera komunikacji B i informuje go o możliwym połączeniu, ale ma on wybór zaakceptować lub odrzucić połączenie. Biorąc pod uwagę powyższe wyjaśnienia oraz możliwe różne formy transmisji danych użytkownika, można wyróżnić trzy główne koncepcje połączeń.

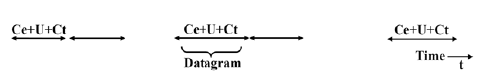

Komunikacja zorientowana na połączenie z fizycznie przełączanym obwodem

Ta pierwsza koncepcja połączenia jest zorientowana na połączenie. Dane użytkownika (U) są transmitowane w jednym lub kilku fizycznie przełączanych kanałach, dostarczanych przez sieć podczas fazy ustanawiania połączenia (Ce). Są one dostępne wyłącznie dla abonentów A i B do czasu zakończenia połączenia (Ct). Rysunek 4 przedstawia tę koncepcję połączenia.

Używamy go np. w sieciach stacjonarnych PSTN i ISDN (Integrated Services Digital Network) czy sieciach komórkowych opartych na GSM 2. i 3. generacji. We wszystkich trzech przypadkach wymiana danych użytkownika odbywa się kanałami 64 kbit/s.

Komunikacja zorientowana na połączenie z obwodem wirtualnym

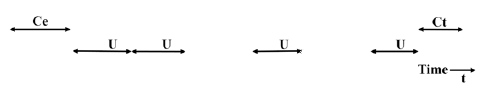

Druga koncepcja połączenia działa również zorientowana na połączenie. Jednak kanały wymiany danych użytkowników są tu zajęte tylko wtedy, gdy są faktycznie potrzebne. W tym przypadku mówi się o obwodach wirtualnych. W okresach nieużywania (np. przez A i B) inni abonenci (np. C i D) mogą korzystać z przepustowości kanału lub ogólniej z wolnych wówczas zasobów sieciowych. Rysunek 5 ilustruje to, zwłaszcza większą elastyczność w porównaniu z rysunkiem 4.

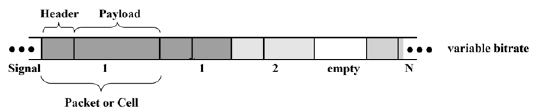

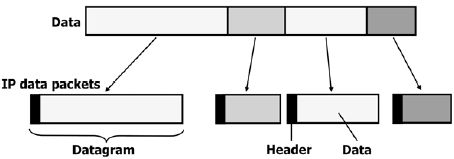

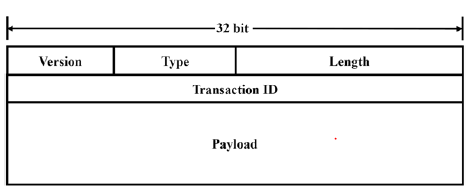

Oznacza to jednak, że dane użytkownika muszą być przesyłane w postaci bloków (ładunek) z dodatkowymi informacjami adresowymi i sterującymi (nagłówek), a nie jako ciągłe strumienie danych. Z tego powodu dla tej koncepcji połączenia należy zawsze stosować asynchroniczną metodę multipleksowania z podziałem czasu, pokazaną na rysunku 6.

Najbardziej znanym przykładem zastosowania tej drugiej koncepcji połączenia jest sieć ATM (Asynchronous Transfer Mode) z komórkami ATM o stałej długości (5 bajtów nagłówka i 48 bajtów danych) do transmisji danych.

Komunikacja bezpołączeniowa

Trzecia koncepcja połączenia w pełni wykorzystuje możliwe nakładki pokazane na rysunku 3. Zgodnie z rysunkiem 7

wymiana danych użytkownika (U), jak również ustanowienie połączenia (Ce) i rozłączenie (Ct) odbywają się quasi jednocześnie. Blok danych użytkownika jest przesyłany z A do B bez uprzedniego poinformowania B i bez określania trasy z A do B przez sieć. Ustanawianie połączenia, wymiana danych użytkownika i zakończenie połączenia nakładały się w czasie za każdym razem, gdy blok danych użytkownika dotarł do B. Wymaga to również, aby dane użytkownika były przesyłane w postaci bloków (ładunek) z dodatkowym adresem i informacjami kontrolnymi ( nagłówek). Mówimy wtedy o datagramach, które są oczywiście również przesyłane z przeplotem metodą asynchronicznego multipleksowania czasowego, zgodnie z rysunkiem 6. Najbardziej znanym przykładem wykorzystania tej trzeciej koncepcji połączenia jest protokół IP (Internet Protocol) z pakietami IP o zmiennej długości. Rysunek 8 przedstawia ich generowanie z ciągłego strumienia danych użytkownika. W oparciu o te trzy koncepcje połączeń można teraz opisać zasady trasowania.

Przełączanie obwodów

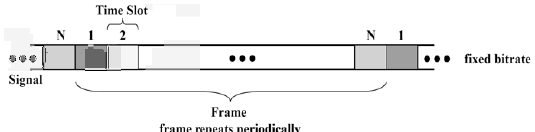

Przełączanie łączy charakteryzuje się tym, że wykorzystywana jest komunikacja zorientowana na połączenie z fizycznie przełączanymi kanałami danych użytkownika. Jedną z konsekwencji tego jest to, że przepływność danych użytkownika jest stała (np. 64 kbit/s) na czas trwania połączenia, a czas tranzytu przez sieć jest stały i stosunkowo niski, co jest wyjątkową zaletą dla usług czasu rzeczywistego, takich jak telefonia. Rysunek 9 pokazuje, że bazową metodą multipleksowania jest synchroniczny multipleks z podziałem czasu.

Dane użytkownika są przesyłane ze stałą przepływnością (np. 64 kbit/s), przeplatane czasowo w szczelinach czasowych o stałej długości (np. 8 bitów = 1 bajt) i łączone w ramki (np. 32 szczeliny czasowe z szybkością 64 kbit/s). s każdy F 2048 Mbit/s). Długoletnie obszary zastosowań przełączania obwodów to PSTN, ISDN i GSM. Linie ciągłe na rysunku 10 wskazują ścieżkę dla danych użytkownika 64 kbit/s, która jest fizycznie przełączana podczas konfiguracji połączenia.

W tak zwanym przełączaniu pakietów, jak już wspomniano powyżej, dane użytkownika przesyłane są w sieci w postaci bloków z dodatkowymi nagłówkami dla informacji adresowych i sterujących. Komórki (bloki o stałej długości, np. komórki ATM) lub pakiety (bloki o zmiennej długości, np. pakiety IP) muszą być tymczasowo przechowywane w systemach przełączających lub routerach w celu oceny, a następnie przesłane dalej. Dlatego mówimy również o przełączaniu w sklepie i w przód. Jest to jeden z powodów, dla których czasy działania są różne. Szybkość transmisji można dostosować do potrzeb usługi. Zdolności transportowe w sieci można elastycznie przydzielać różnym usługom lub użytkownikom, a tym samym optymalizować ich wykorzystanie. Stosowana jest tutaj asynchroniczna metoda multipleksowania z podziałem czasu pokazana na rysunku 6. W przełączaniu pakietów rozróżnia się dwa warianty zgodnie z koncepcją połączenia.

Przełączanie pakietów obwodu wirtualnego

Przełączanie pakietów obwodów wirtualnych działa zorientowane na połączenie z obwodami wirtualnymi. W fazie nawiązywania połączenia sieć określa ścieżkę dla danych użytkownika, ale dane są przesyłane elastycznie tylko w formie komórek lub pakietów, jeśli jest to wymagane. Oznacza to również, że podczas połączenia dane użytkownika zawsze podążają tą samą drogą przez sieć. Kolejność komórek lub pakietów pozostaje taka sama. Ta zasada routingu jest przedstawiona na rysunku 11, przy użyciu sieci ATM.

Oprócz zastosowań ATM należy tu wspomnieć również o nowoczesnej technologii MPLS (Multiprotocol Label Switching), w której ramki MPLS o zmiennej długości transportują pakiety IP. Oczywiście połączenie w sieci można również nawiązać konfiguracją, a nie tylko sygnalizacją

Przełączanie pakietów datagramów

Ta trzecia zasada routingu działa bezpołączeniowo. Oznacza to, że dla każdego bloku lub pakietu wyznaczana jest od nowa ścieżka w sieci. Dzięki temu powiązane pakiety, np. w ramach żądania strony internetowej, mogą przechodzić przez sieć różnymi ścieżkami. W rezultacie sekwencja w odbiorniku może być inna niż w nadajniku. Zaletą Datagram Packet Switching jest duża elastyczność usług z ich różnymi wymaganiami dotyczącymi przepływności oraz zoptymalizowane wykorzystanie zasobów sieciowych. Poza tym sieć oparta na tej zasadzie routingu zapewnia optymalną dostępność, ponieważ tak długo, jak istnieje co najmniej jedna możliwa ścieżka między źródłem A a ujściem B, pakiet jest przesyłany tą drogą. Datagram Packet Switching jest używany, jak pokazano na rysunku 12, w sieciach IP, w tym oczywiście w Internecie

Ewolucja sieci komórkowych 2G/3G

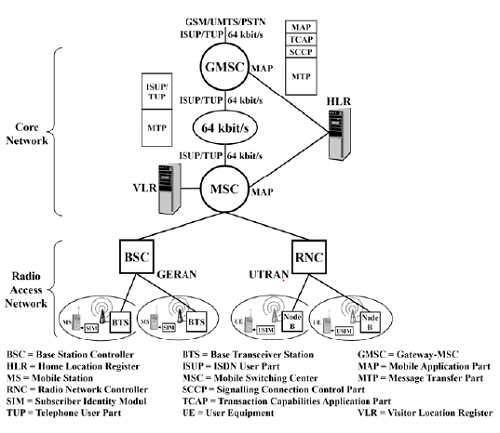

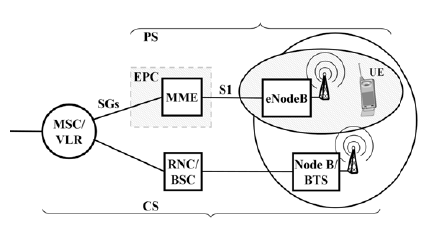

Korzystając z zasad routingu opisanych wcześniej, możemy prześledzić rozwój sieci komórkowych drugiej i trzeciej generacji. Sieci 2G GSM początkowo działały tylko z przełączaniem obwodów zarówno dla usług głosowych, jak i usług transmisji danych o niskiej przepływności. W drugim etapie technologia GSM została rozszerzona o GPRS (General Packet Radio Service). Zintegrował sieć IP opartą na Datagram Packet Switching, aby zapewnić usługi danych IP i połączenia z Internetem. Kolejnym krokiem w ewolucji sieci był 3GPP Release 99 (3rd Generation Partnership Project) 3G-UMTS (Universal Mobile Telecommunications System), z komutacją obwodów w GSM i komutacją pakietów datagramów w sieci szkieletowej GPRS oraz siecią dostępową obsługującą wyższe przepływności. Obsługa dwóch sieci rdzeniowych z całkowicie różnymi zasadami routingu nie jest zbyt wydajna, a przez to kosztowna. Z tego powodu sieć transportowa IP z bramkami medialnymi do integracji i transportu kanałów danych użytkownika 64 kbit/s sieci GSM, która jest komutowana, została również określona dla części GSM 3GPP wersja 4. Ten krok w ewolucji sieci komórkowych zaowocowało połączeniem zasad routingu: Circuit Switching (GSM Core), Virtual Circuit Packet Switching (GSM Transport Network z kontrolowanymi bramkami medialnymi) oraz Datagram Packet Switching (GSM Transport Network i GPRS Core) z tendencją do stale rosnący udział Datagram Packet Switching, a tym samym IP. Te kroki ewolucyjne, które dotychczas zostały tylko pokrótce nakreślone, zostaną bardziej szczegółowo zbadane poniżej dla UMTS opartego na 3GPP w wersji 99 i 3GPP w wersji 4. Rysunek 13 przedstawia architekturę sieci, w tym niektóre podstawowe protokoły 3GPP w wersji 99, przy czym dla uproszczenia rozważamy tutaj tylko część GSM sieci rdzeniowej UMTS.

Wymiany sieci szkieletowej GSM z komutacją obwodów to Mobile Switching Center (MSC) i Gateway-MSC (GMSC) w celu przejścia do innych sieci zorientowanych na połączenie. MSC na rysunku 13 odpowiadają centralom ISDN z oprogramowaniem mobilnym. Komunikują się ze sobą w kanałach 64 kbit/s poprzez kanałową sieć transportową. Transport danych użytkownika, np. głosowych, nadal odbywa się w kanałach 64 kbit/s. Centralny system sygnalizacji nr 7 protokoły ISUP (ISDN User Part) i TUP (Telephone User Part), uzupełnione o część mobilną, odpowiadają za wymianę komunikatów w celu nawiązywania i kończenia połączeń oraz sterowanie usługami i usługami dodatkowymi; Protokół MAP (Mobile Application Part) odpowiada za kontrolę mobilności. Protokoły te są również wykorzystywane do łączenia się z innymi sieciami mobilnymi (za pomocą ISUP), siecią inteligentną (za pomocą protokołów INAP (Intelligent Network Application Part) i CAP (CAMEL Application Part) oraz siecią stacjonarną ISDN lub PSTN (za pomocą ISUP lub TUP Aby wspierać wszechstronną mobilność w sieci, a także między sieciami GSM, centrale centralne (MSC) mogą lub muszą wysyłać zapytania do różnych rejestrów (tj. baz danych) w sieci: Home Location Register (HLR), Visitor Location Register ( VLR), Centrum Uwierzytelniania (AuC) oraz Rejestr Identyfikacji Sprzętu (EIR). Rejestr HLR zawiera dane identyfikujące abonenta, usługi subskrybowane przez użytkownika, numer identyfikacyjny MSC aktualnie odpowiedzialnego za abonenta oraz, jeśli konieczne, parametry funkcji usług, takich jak przekierowywanie połączeń. VLR jest generalnie połączony z MSC i zawiera kopię danych HLR dla wszystkich abonentów, za których aktualnie odpowiada MSC. Osobisty klucz dostępu do sieci jest przechowywany w AuC przez każdego abonenta. Służy do sprawdzania autoryzacji dostępu do sieci poprzez uwierzytelnianie. Numery rejestracyjne stacji mobilnych (MS), np. smartfonów, są zarządzane w EIR. Pozwala m.in. na identyfikację, a także blokowanie skradzionych urządzeń końcowych. Sieć dostępowa 2G GERAN (GSM/EDGE Radio Access Network), która jest również obsługiwana przez sieć 3GPP Release 99, zawiera jedną podstawową stację nadawczo-odbiorczą (BTS) na komórkę radiową. Kilka z tych stacji bazowych jest kontrolowanych przez kontroler stacji bazowej (BSC), czyli koncentrator. Ponadto BSC kieruje odpowiedni ruch do podłączonych BTS-ów. Mocniejsza sieć dostępowa 3G UTRAN (Universal Terrestrial Radio Access Network), która w wydaniu 99 obsługuje przepływności do 2 Mbit/s na komórkę radiową, jest realizowana przy użyciu stacji bazowych Node B i powiązanych kontrolerów RNC (Radio Network Controller) . Rysunek 13 przedstawia opisaną architekturę sieci UMTS, w tym kompletne stosy protokołów dla ISUP/TUP i MAP. Zgodnie z rysunkiem 1.14,

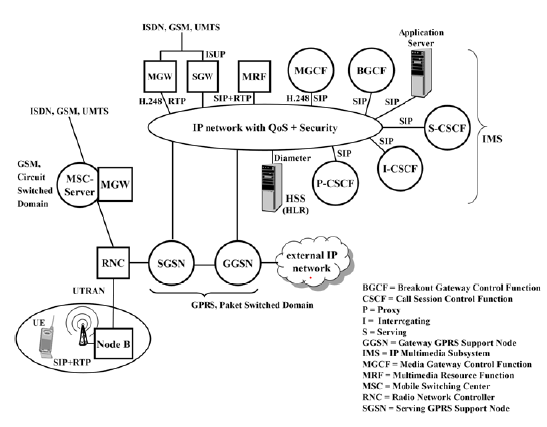

architektura GSM do pakietowej transmisji danych przez GPRS składa się głównie z dwóch logicznych typów elementów sieci: SGSN (Serving GPRS Support Node) i GGSN (Gateway GPRS Support Node). Są to routery centrów przełączania pakietów), które komunikują się ze sobą za pośrednictwem sieci IP, tj. za pośrednictwem Datagram Packet Switching. Sieci SGSN są odpowiedzialne za zakończenie szyfrowania, obsługę kontekstu PDP (protokół danych pakietowych) i routing IP, w tym obsługę mobilności. GGSN jest odpowiedzialny za przydzielanie adresów IP terminalom mobilnym, reprezentuje punkt zakotwiczenia dla kontekstów PDP, gdy odpowiedzialny SGSN zmienia się z powodu mobilności i działa jako router IP na granicy z innymi sieciami przełączającymi pakiety. Poza tym, dla mobilności abonentów GPRS, HLR musi być rozszerzony o specyficzne dla GPRS dane lub profile abonentów, tzw. rejestr GPRS (GR). Również aktualnie powiązane MSC/VLR i SGSN stale wymieniają informacje o lokalizacji użytkownika GPRS. BSC w sieci dostępowej został pierwotnie opracowany do obsługi kanałów 16 kbit/s (głosowych) z komutacją obwodów. Musi być rozszerzony o funkcję PCU (Packet Control Unit) ze względu na przełączanie pakietów wymagane dla IP. Rysunek 14 przedstawia również kompletny stos protokołów wykorzystywanych do transportu IP w sieci szkieletowej GPRS dla opisanej architektury sieci UMTS. Jak już wspomniano powyżej, kolejnym krokiem ewolucyjnym wraz z UMTS Release 4 było wprowadzenie sieci transportowej IP również dla części GSM opartej na komutacji łączy z kanałami danych użytkownika 64 kbit/s. Rysunek 15 pokazuje, że MSC i GMSC są podzielone na serwery MSC/GMSC do sygnalizacji i sterowania siecią, a także na przełączane obwody bramy medialne (CS-MGW) do konwersji danych głosowych w czasie rzeczywistym 64 kbit/s na VoIP RTP/ Pakiety IP (Voice over IP, Real-time Transport Protocol) i odwrotnie.

Serwery MSC lub GMSC, które są odpowiedzialne za kontrolę połączeń i zarządzanie mobilnością, sterują następnie odpowiednimi bramami medialnymi zgodnie z sygnalizacją BICC (Bearer Independent Call Control) przy użyciu protokołu H.248. Wejścia i wyjścia bramek medialnych o przepustowości 64 kbit/s są definiowane zgodnie z pożądanymi połączeniami za pośrednictwem komunikatów H.248. Tutaj możemy porozmawiać o przełączaniu pakietów w obwodzie wirtualnym. Pakiety VoIP są wymieniane pomiędzy MGW. Używana do tego sieć IP jest oparta na Datagram Packet Switching. Rysunek 15 przedstawia kompletne stosy protokołów dla BICC przez SIGTRAN (SIGnalling TRANsport), H.248, RTP i MAP, wszystkie oparte na protokole IP. Opisana powyżej ewolucja sieci komórkowych drugiej i trzeciej generacji prowadzi do coraz większej liczby adresów IP:

1. GSM: Przełączanie obwodów dla głosu i danych

2. GSM + GPRS: Przełączanie obwodów dla głosu i przełączanie pakietów datagramów dla danych

3. UMTS wersja 99: Przełączanie obwodów dla głosu i przełączanie pakietów datagramów dla danych

4. UMTS wersja 4: komutacja obwodów i komutacja pakietów obwodów wirtualnych dla głosu i komutacja pakietów datagramów dla danych.

Następny, a zatem piąty krok został zakończony 3GPP Release 5. W tym kroku wprowadzono koncepcję NGN (Next Generation Networks) wymaganą dla All over IP, początkowo do świadczenia usług multimedialnych over IP. Dlatego UMTS wykorzystuje tutaj: Circuit Switching i Virtual Circuit Packet Switching dla głosu oraz Datagram Packet Switching dla danych i multimediów. 3GPP Release 8 dla mobilnej sieci radiowej przy przejściu z 3. do 4. generacji ostatecznie prowadzi do All over IP z całkowicie opartą na protokole IP sygnalizacją i transmisją danych użytkownika, a tym samym Datagram Packet Switching dla głosu, danych i multimediów.

NGN (sieć nowej generacji)

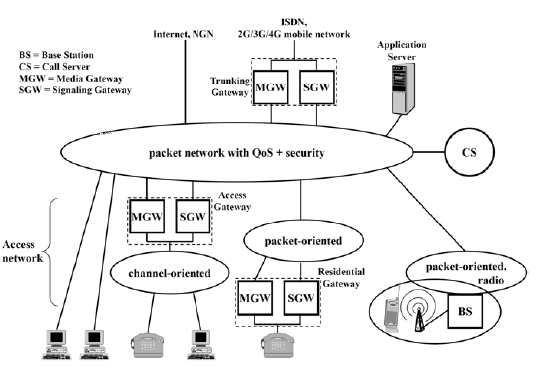

Termin NGN oznacza koncepcję, którą można opisać za pomocą następujących punktów i podstawowej struktury sieci na rysunku 16.

NGN charakteryzuje się:

- Sieć pakietowa (rdzeniowa) dla jak największej liczby usług

- Obejmuje usługi czasu rzeczywistego, takie jak telefonia, więc sieć musi zapewniać gwarantowaną jakość usług (QoS).

- Szczególnie ważnym punktem, zarówno pod względem kosztów, jak i otwartości na nowe usługi, jest całkowite oddzielenie kontroli połączenia i usługi od transportu danych użytkownika. To pierwsze jest osiągane dzięki centralnym serwerom połączeń (CS). Główna inteligencja sieci jest wdrażana głównie za pomocą oprogramowania z ekonomicznym standardowym sprzętem komputerowym. Ten ostatni oferuje bezpośrednio sieć danych pakietowych, jak również bramki do łączenia zorientowanych kanałowo sieci operacyjnych, podsieci i urządzeń końcowych.

-Zgodnie z koncepcją NGN zostaną zintegrowane wszystkie istniejące znaczące sieci telekomunikacyjne, w szczególności różniące się technicznie sieci dostępowe o dużej wartości. Odbywa się to za pomocą bramek danych użytkownika (Media Gateway, MGW) oraz sygnalizacji (Signaling Gateway, SGW). Kilka MGW jest kontrolowanych przez centralny serwer wywołań lub znajdujący się w nim kontroler bramy medialnej (MGC).

- W celu wdrożenia usług o wartości dodanej serwer wywołań komunikuje się z serwerami aplikacji.

- Obsługiwane są usługi multimedialne i odpowiadające im wysokie przepływności.

- Integracja sieci ma na celu nie tylko niskie koszty systemowe i operacyjne poprzez ujednolicenie technologii, szerokie wykorzystanie istniejącej infrastruktury, optymalne wykorzystanie ruchu w sieci rdzeniowej i kompleksowe, jednolite zarządzanie siecią, ale także ogólną mobilność.

- Zintegrowane funkcje bezpieczeństwa zapewniają ochronę przesyłanych danych i sieci.

Ponadto

- system księgowy odpowiedni dla usług,

- skalowalność,

- nieograniczony dostęp użytkowników do różnych sieci i dostawców usług, oraz

- należy zapewnić uwzględnienie obowiązujących wymogów regulacyjnych (np. połączenie alarmowe, zgodne z prawem przechwytywanie, bezpieczeństwo, prywatność).

Zgodnie z rysunkiem 16, funkcja bramy może być częścią urządzenia końcowego lub prywatnej sieci z komutacją obwodów (brama mieszkaniowa), reprezentuje przejście z sieci dostępowej do sieci szkieletowej IP (brama dostępowa) lub łączy komutację obwodów ( ISDN) i sieci szkieletowej z komutacją pakietów (PS) (brama trunkingowa).

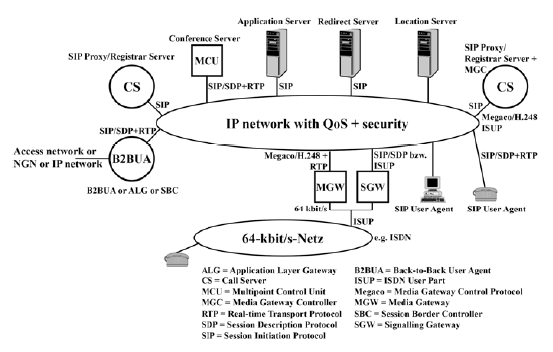

ITU-T (Międzynarodowy Związek Telekomunikacyjny - Sektor Standaryzacji Telekomunikacji) opisuje pojęcie "Sieci Nowej Generacji (NGN)" w swojej definicji w [178] w skrócie w następujący sposób: "Sieć pakietowa zdolna do zapewnienia telekomunikacji usług i możliwość korzystania z wielu łączy szerokopasmowych z obsługą QoS technologii transportowych i w których funkcje związane z usługami są niezależne od podstawowych technologii związanych z transportem. Umożliwia użytkownikom nieograniczony dostęp do sieci oraz do konkurencyjnych usługodawców i/lub wybranych przez nich usług. Wspiera powszechną mobilność, która pozwoli na spójne i wszechobecne świadczenie usług użytkownikom". Z powyższego zestawienia wynika, że podstawowe wymagania stawiane nowoczesnej infrastrukturze telekomunikacyjnej mieszczą się głównie w koncepcji NGN. Realizacja tej koncepcji wydaje się mieć sens ze względów czysto kosztowych, jeśli sieć ma być wdrażana od nowa, rozbudowywana lub modernizowana. Przynajmniej w sieci rdzeniowej operator sieci zarządza wtedy tylko jedną siecią danych IP zamiast oddzielnej sieci dla głosu i danych. Ponadto, jeśli chodzi o wymaganą przepustowość, usługi danych i tak dominują i dla nich sieć jest optymalnie przystosowana od samego początku. Ogólnie rzecz biorąc, takie podejście prowadzi do mniejszej liczby elementów sieci, bardziej jednolitej technologii, ujednolicenia zarządzania siecią, a co za tym idzie, do oszczędności w zakupach, a przede wszystkim w eksploatacji. Ponadto nowe usługi, zwłaszcza usługi multimedialne, mogą być wdrażane łatwiej dzięki integracji głosu i danych niż w istniejących sieciach. Zarysowana koncepcja nie precyzuje zastosowanych protokołów. Jednak obecnie sieci pakietowe są zawsze realizowane w oparciu o IP, więc bezpołączeniowy adres IP został ustanowiony dla sieci NGN. Ponadto dla usług takich jak telefonia wymagany jest protokół sygnalizacyjny do sterowania połączeniami. W tym celu SIP (Session Initiation Protocol) ugruntował swoją pozycję na całym świecie, wspierany między innymi jako standard 3GPP Release 5. Współpracujące protokoły, takie jak SDP (Session Description Protocol), RTP (Real-time Transport Protocol) i H.248/Megaco uzupełnia SIP i IP. Rysunek 17 przedstawia podstawową strukturę takiej sieci opartej na protokole IP, w której sterowanie połączeniem i usługami realizowane jest za pomocą protokołu SIP.

Jeżeli agent użytkownika SIP (np. komputer PC pełniący funkcję telefonu programowego z odpowiednim oprogramowaniem telefonicznym) chce połączyć się z telefonem (w tym przypadku telefonem IP) za pośrednictwem sieci IP, wykorzystuje protokół SIP do nawiązania żądanego połączenia (po zarejestrowaniu z serwerem SIP Registrar) przez serwer SIP Proxy i inne serwery proxy, jeśli to konieczne. Parametry mediów dla danych użytkownika są negocjowane przez SDP. Po skonfigurowaniu sesji SIP ustanawiane są sesje RTP (Real-time Transport Protocol) dla spakowanych danych głosowych użytkownika. Serwer lokalizacji przechowuje relacje między stałymi i tymczasowymi adresami SIP zależnymi od podsieci IP. Otrzymuje te informacje od serwera Registrar i udostępnia je serwerowi SIP Proxy w celu kontroli sesji. Serwer przekierowań zapewnia również wsparcie mobilności, dostarczając dzwoniącemu agentowi użytkownika SIP alternatywne adresy docelowe strony wywoływanej. Komunikacja, np. do ISDN, jest realizowana przez bramki, przy czym

rzeczywista bramka (MGW + SGW) i sterowanie MGW są rozdzielone zgodnie z koncepcją NGN. Kontroler, Media Gateway Controller (MGC), jest częścią funkcji Call Server. Komunikuje się z MGW za pomocą protokołu H.248/Megaco. Serwery aplikacyjne służą do realizacji usług o wartości dodanej. Współpracują one z serwerami proxy SIP za pośrednictwem protokołu SIP. Serwer konferencyjny/MCU (Multipoint Control Unit) obsługuje konferencje. Różne typy serwerów (np. serwer SIP Registrar, serwer SIP Proxy, kontroler bramy mediów) reprezentują jednostki logiczne. Fizycznie mogą być realizowane samodzielnie lub w połączeniu. Jak opisano powyżej, elementy bramy MGW i SGW pracują w ścisłej współpracy, odpowiednio, z serwerem wywołań i kontrolerem bramy mediów. Media Gateway (MGW) realizuje tylko konwersję między kanałami danych użytkownika 64 kbit/s a pakietami IP; jest całkowicie zdalnie sterowany przez MGC za pośrednictwem Megaco / H.248. Oba standardy - H.248 i Megaco - opisują ten sam protokół. Brama sygnalizacyjna (SGW)

zwykle konwertuje tylko protokoły do transportu komunikatów sygnalizacyjnych, a nie samą sygnalizację. W przypadku podłączenia cyfrowej sieci telefonicznej z sygnalizacją ISUP do sieci IP z sygnalizacją SIP, SGW konwertuje tylko niższe warstwy protokołu MTP (Message Transfer Part) na IP w połączeniu z SCTP (Stream Control Transmission Protocol). Komunikaty ISUP są przesyłane w sposób przezroczysty do serwera połączeń i tylko tam następuje konwersja na SIP. Jest to typowa aplikacja bramowa w publicznych, a więc większych sieciach. W takich przypadkach jeden szczyt zdekomponowanych bramek. Konwersja danych użytkownika odbywa się w MGW, konwersja komunikatów sygnalizacyjnych w MGC, tj. w osobnych urządzeniach. Sytuacja może wyglądać inaczej w sieciach prywatnych, a więc często małych. Tutaj MGW i SGW są zwykle połączone w jednym urządzeniu i pojawiają się w kierunku ISDN jako terminal ISDN oraz w kierunku sieci IP jako SIP User Agent. Przy przejściu między dwiema sieciami SIP/IP, np. między siecią rdzeniową a

dostępową dostawcy lub między dwiema sieciami NGN różnych operatorów często zachodzi konieczność przeanalizowania i w razie potrzeby przetworzenia zarówno sygnalizacji SIP, jak i RTP dane użytkownika. Przyczyną tego mogą być wymagania bezpieczeństwa, konieczność translacji adresów IP, ukrywanie topologii sieci, zapewnienie anonimowości itp. Elementy sieci SIP B2BUA (Back-to-Back User Agent), ALG (Application Layer Gateway) i SBC (Session Border Kontroler), również pokazany na rysunku 17, służą temu celowi. W praktyce pierwsze dwa są stosowane głównie w połączeniu z innymi elementami sieci jako logiczne elementy sieci SIP; SBC są często używane jako samodzielne urządzenia. Wszystkie trzy wymienione typy elementów sieciowych oferują to samo lub przynajmniej podobne funkcje; tylko punkt ciężkości jest nieco inny: głównie B2BUA do obsługi sygnalizacji, ALG do funkcji bezpieczeństwa i translacji adresów, SBC na interfejsach sieć-sieć.

VoIP (Voice over IP) i SIP (Session Initiation Protocol)

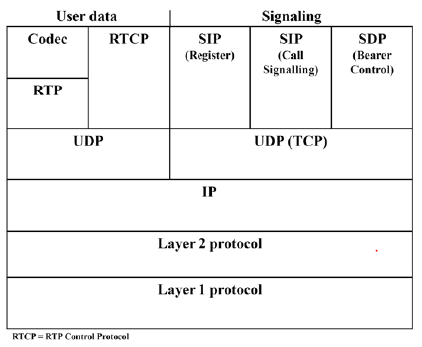

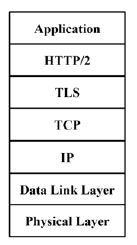

Na podstawie wyjaśnień we wcześniejszej sekcji, rysunek 18 podsumowuje podstawowe stosy protokołów dla sieci NGN opartej na protokole SIP/IP.

Na tej podstawie zostaną wyjaśnione protokoły SIP, SDP i RTP, które są ważne dla wszystkich wersji 3GPP od wersji 5 wzwyż. W nowoczesnych sieciach IP SIP jest protokołem służącym do sygnalizacji w komunikacji sesyjnej, tj. komunikacji zorientowanej na połączenie dla usług multimedialnych. Obejmuje to również VoIP, który ma kluczowe znaczenie dla telefonii. SIP spełnia więc funkcje w sieciach IP, takie jak ISUP czy DSS1 (Digital Subscriber Signaling system no. 1) w ISDN. Oferuje również dodatkowe funkcje, takie jak transmisja krótkich wiadomości tekstowych oraz monitorowanie zdarzeń statusowych, np. statusu obecności abonenta. SIP został znormalizowany w wielu dokumentach RFC (Request for Comments) przez IETF (Internet Engineering Task Force). Szczególnie istotny jest podstawowy standard RFC 3261. Ponieważ jest to protokół internetowy, funkcje zostały przejęte z protokołu HTTP (Hypertext Transfer Protocol); komunikaty SIP są zatem wyłącznie tekstowe. Jak pokazano na stosie protokołów na rysunku 18, komunikaty SIP są zwykle przesyłane przez bezpołączeniowy protokół UDP (User Datagram Protocol). Jednak w zależności od wymagań można również zastosować zorientowany na połączenie protokół TCP (Transport Control Protocol) lub inne protokoły warstwy 4. SIP rozróżnia dwa typy adresów, tak zwane URI (Uniform Resource Identifier): po pierwsze, stały SIP URI w postaci sip:user@domain (np. sip:trick@providerx.com), który jest na stałe przypisany do użytkownika samego siebie i można go porównać z numerem telefonu. Domena identyfikuje dostawcę usługi SIP, użytkownika indywidualnego abonenta. Po drugie, istnieje inny SIP URI w postaci sip:użytkownik@adres IP:numer portu (np. sip:trick@98.60.105.14:10503), który tymczasowo identyfikuje urządzenie końcowe zastosowane przez użytkownika, SIP User Agent (SIP UA) i adresuje go w bieżącej podsieci IP i udostępnia. Relacja między stałymi i tymczasowymi identyfikatorami SIP URI, która ma kluczowe znaczenie dla routingu SIP, jest określana w procesie rejestracji SIP pokazanym na rysunku 18. Jak pokrótce przedstawiono w sekcji 1.3, SIP UA rejestruje się na serwerze SIP Registrar po aktywacji. Serwer rejestratora przechwytuje relacje między stałym i tymczasowym identyfikatorem URI SIP i przechowuje je na serwerze lokalizacji. W rezultacie serwer SIP Proxy ma dostęp do tych informacji na potrzeby operacji routingu. Istnieją dwa typy komunikatów SIP, żądań i odpowiedzi (informacje o stanie). Żądanie SIP jest określane za pomocą angielskiego identyfikatora, tzw. metody, który daje jasne wskazanie znaczenia komunikatu protokołu. Tabela 1 przedstawia najbardziej odpowiednie komunikaty żądań SIP do zrozumienia SIP

Żądanie SIP: Funkcja

INVITE: Inicjowanie sesji SIP (konfiguracja połączenia)

>

ACK : Potwierdzenie otrzymania ostatecznej odpowiedzi SIP w wyniku żądania INVITE

REGISTER : Rejestracja agenta użytkownika SIP

BYE : Zakończenie istniejącej sesji SIP (zakończenie połączenia)

MESSAGE : Dla krótkich wiadomości tekstowych

SUBSCRIBE : Inicjacja monitorowania zdarzeń, np. w celu sprawdzenia statusu obecności użytkownika

NOTIFY : Informacja zwrotna o żądanym zdarzeniu, np. w przypadku zmiany statusu obecności

PRACK : Provisional ACK, aby przerwać bieżącą transakcję, np. w celu zarezerwowania zasobów dla zdefiniowanej QoS

Tak zwany kod statusu, trzycyfrowa liczba dziesiętna, identyfikuje odpowiedź SIP. Uzupełnia go standardowa fraza powodu, która w przeciwieństwie do kodu statusu nie jest wiążąca i dlatego może być zmieniana w zależności od przypadku. Liczba odpowiedzi SIP jest dość duża, dlatego podzielono je na sześć podstawowych typów zgodnie z ich podstawowymi funkcjami. Tabela 2 zawiera przegląd tych podstawowych typów i najbardziej odpowiednich komunikatów odpowiedzi SIP z punktu widzenia zrozumienia.

Typ podstawowy SIP: Odpowiedź

1xx (tymczasowe odpowiedzi) 100 Trying , 180 Dzwonienie , 181 Połączenie ACA jest przekierowywane, 183 Postęp sesji

2xx (powodzenie) : 200 OK

3xx (przekierowanie) : 301 przeniesiony na stałe, 302 przeniesiony tymczasowo

4xx (Bbąd żądania) 401Brak autoryzacji , 404 Nie znaleziono , 407 Wymagane uwierzytelnienie serwera proxy , 415 Nieobsługiwany typ nośnika , 486 zajęty tutaj

5xx (awaria serwera) 500 Błąd wewnętrzny serwera , 503 Usługa niedostępna, 504 Limit czasu serwera

6xx (Globalna awaria) 600 Wszędzie zajęty, 603 Odrzucenie

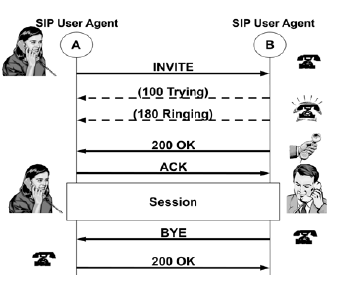

Tutaj połączenie z HTTP staje się ponownie jasne. W oparciu o niektóre z powyższych komunikatów żądań SIP i odpowiedzi SIP, rysunek 19 przedstawia prosty MSC dla konfiguracji i zakończenia sesji SIP peer-to-peer.

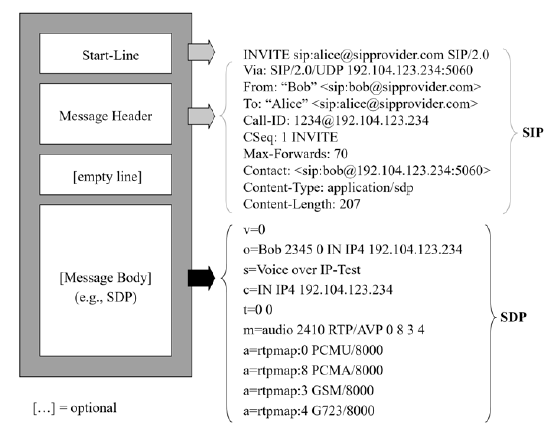

Staje się jasne, że po żądaniu INVITE następują trzy odpowiedzi, z których dwa komunikaty 1xx są opcjonalne. Pomyślne ustanowienie sesji jest sygnalizowane przez 200 OK, co z kolei skutkuje żądaniem ACK. ACK to jedyny komunikat żądania, który nie oczekuje odpowiedzi. Poza tym zawsze musi być wysyłane jako potwierdzenie po poprzednim ZAPROSZENIU i wynikających z niego odpowiedziach 2xx i wyższych. Ta sekwencja, INVITE - 2xx, 3xx, 4xx, 5xx lub 6xx - ACK, nazywa się SIP Three-Way Handshake. Zakończenie sesji jest inicjowane żądaniem BYE i również potwierdzane jako pomyślne 200 OK. Komunikaty żądań SIP i odpowiedzi SIP mają taką samą strukturę. Jak pokazano na rysunku 20 jako przykład żądania INVITE, każdy komunikat SIP składa się z wiersza początkowego z metodą i identyfikatorem URI żądania lub kodem stanu z frazą przyczyny oraz nagłówkiem komunikatu SIP z licznymi polami nagłówka. W razie potrzeby następuje opcjonalna treść wiadomości, na przykład wiadomość SDP lub krótka wiadomość tekstowa.

Rysunek 20 przedstawia odpowiednie pola nagłówka przykładowej wiadomości INVITE do Request URI sip:alice@sipprovider.com, której funkcje wyjaśnia Tabela 3.

Pole nagłówka SIP: Funkcja

Via : Informacje dotyczące kierowania odpowiedzi SIP, w tym gniazdo (adres IP: numer portu) nadawcy żądania. Zapewnia, że odpowiedź ma taką samą ścieżkę jak żądanie inicjujące

From : Stały SIP-URI nadawcy żądania, inicjatora transakcji, tzw. User Agent Client (UAC)

To: Stały SIP-URI odbiorcy żądania. Odpowiedzi z odpowiedziami, tzw. User Agent Server (UAS)

Call-ID: identyfikuje wszystkie komunikaty SIP należące do sesji lub dialogu CSeq: identyfikuje wszystkie komunikaty SIP należące do transakcji (żądanie + wszystkie wynikowe odpowiedzi)v

Max-Forwards : Liczba wciąż dozwolonych przeskoków SIP, aby uniknąć niekończących się pętli

Contact : Tymczasowy SIP-URI agenta użytkownika SIP wysyłającego wiadomość

Content-Type : Typ danych w treści wiadomości, tutaj SDP

Content-Length : Długość danych w bajtach w treści wiadomości

Expires : Okres ważności w sekundach zdarzenia SIP, takiego jak rejestracja

Allow : metody obsługiwane przez element sieci SIP

User-Agent : Opis agenta użytkownika

Record-Route: Oznacza to, że serwer SIP Proxy określa dla pierwszego kierowanego żądania, że wszystkie kolejne żądania sesji, w tym ACK, BYE itp., muszą być przez niego kierowane

Route : Na podstawie odebranych nagłówków Record-Route dla nowego żądania identyfikuje wszystkie serwery proxy SIP, przez które należy przejść

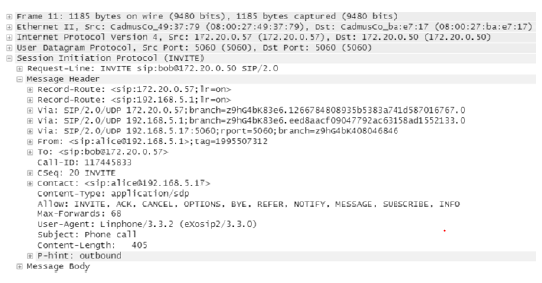

Pola nagłówka, które wykraczają poza prosty przykład z rysunku 20, są również wymienione i objaśnione. Są częścią dwóch praktycznych zapisów komunikatów. Rysunek 21 przedstawia żądanie INVITE do User Agent B (bob), które przeszło już przez dwa serwery proxy SIP (3 x Via, 2 x Record-Route).

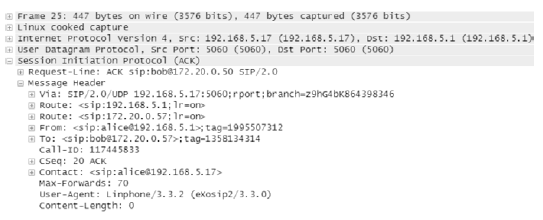

Rysunek 22 przedstawia żądanie ACK (2 x trasa) wysłane przez agenta użytkownika A (alice) w celu zakończenia trójstronnego uzgadniania SIP

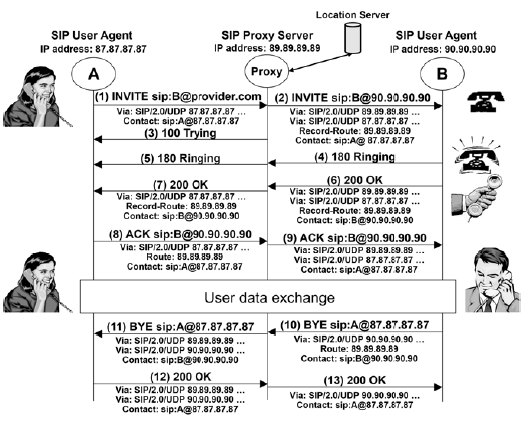

W oparciu o powyższe wyjaśnienia żądań i odpowiedzi SIP oraz odpowiednich pól nagłówka SIP, możemy teraz rozważyć pełny proces routingu SIP, pokazany na rysunku 23

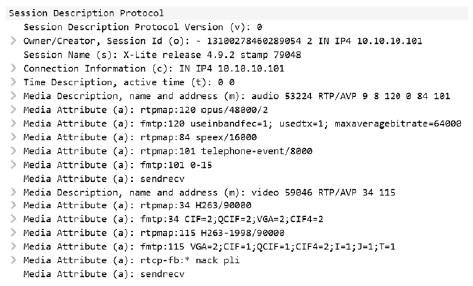

Przede wszystkim, dwa agenty użytkownika SIP A i B muszą zostać zarejestrowane na stałe i tymczasowe identyfikatory URI SIP za pośrednictwem komunikatu REGISTER na określony okres ważności (pole nagłówka Expires). Dlatego te informacje są dostępne na serwerze lokalizacji. Agent użytkownika A tworzy żądanie INVITE do stałego identyfikatora SIP URI abonenta B (tutaj: sip:B@Provider.com) określając pole nagłówka Via do otrzymywania informacji o stanie SIP (tutaj: adres IP 87.87.87.87) i tymczasowy identyfikator URI SIP w polu Nagłówek kontaktu (tutaj: sip:A@87.87.87.87) i przesyła go w kroku (1) do serwera SIP Proxy (tutaj: adres IP 89.89.89.89). Wysyła zapytanie do serwera lokalizacji o tymczasowy identyfikator SIP URI (tutaj: sip:B@90.90.90.90) zarejestrowany pod stałym identyfikatorem SIP URI abonenta B. Ponieważ serwer proxy chce być uwzględniany na każdym kolejnym etapie sygnalizacji SIP w tej sesji , automatycznie ustawia pole nagłówka Record-Route podając adres IP (tu: 89.89.89.89) lub nazwę domeny rozpoznawalną przez DNS. Następnie serwer proxy dodaje pole nagłówka Via powyżej istniejącego pola nagłówka Via. Podaje swoje parametry kontaktu (tutaj: adres IP 89.89.89.89) do przekierowania zwrotnego komunikatów odpowiedzi na żądanie. W kroku (2) serwer proxy kieruje żądanie INVITE do User Agent B. Po otrzymaniu żądania INVITE, User Agent B wysyła informacje o stanie 180 Ringing (4) i 200 OK (6) na adres kontaktowy serwera proxy określony w górnym polu nagłówka Via (tu: adres IP 89.89.89.89). Pola nagłówka Via i Record-Route z żądania INVITE są kopiowane przez Agenta użytkownika B w tej samej kolejności do każdej wysłanej informacji o stanie. Ponadto User Agent B przesłał swój tymczasowy identyfikator SIP URI (tutaj: sip:B@90.90.90.90) w polu nagłówka kontaktu tej odpowiedzi. Rysunek 23 przedstawia pola nagłówka SIP Via, Record-Route i Contact jako przykłady tylko dla informacji o stanie końcowym 200 OK (patrz (6) i (7)). Serwer proxy odbierający informacje o statusie wysłane przez B usuwa z odpowiedzi pole nagłówka Via, które go identyfikuje. Serwer proxy pozostawia pole nagłówka Record-Route w informacji o statusie, które przekazuje na adres kontaktowy podany w pozostałym polu nagłówka Via (tu: adres IP 87.87.87.87), czyli do User Agent A (patrz (5) i (7)). Po otrzymaniu odpowiedzi 200 OK, sygnalizującej akceptację sesji przez abonenta B, transakcja SIP zainicjowana żądaniem INVITE (1) zostaje zakończona dla User Agent A. Aby zakończyć SIP Three-Way Handshake, musi wysłać komunikat SIP ACK do User Agent B. W pierwszym przekazanym żądaniu INVITE (2) serwer proxy zaangażowany wcześniej w wymianę sygnalizacji SIP użył pola nagłówka Record-Route, aby ogłosić, że pozostanie na ścieżce sygnalizacyjnej SIP między agentami użytkownika A i B przez sesja powstała tutaj. To pole nagłówka Record-Route zostało również przekazane do User Agent A przez User Agent B w ramach odpowiedzi na żądanie INVITE. Po odebraniu pola nagłówka Record-Route tworzy wewnętrzny zestaw tras do dalszej wymiany sygnalizacji SIP z User Agent B. Ten zestaw tras zawiera adres kontaktowy serwera SIP Proxy zgodnie z polem nagłówka Record-Route. Agent użytkownika A musi użyć trasy ustawionej podczas wysyłania wiadomości ACK dla agenta użytkownika B. Wysyła wiadomość ACK w kroku (8) do serwera proxy. User Agent A przesyła swój wpis zestawu tras (tutaj: 89.89.89.89) w polu nagłówka SIP Route w ramach komunikatu ACK (8). Serwer proxy odbierający komunikat ACK usuwa wpis zestawu tras, który go dotyczy, dodaje pole nagłówka Via do komunikatu i przekazuje go do tymczasowego identyfikatora SIP URI agenta użytkownika B podanego jako identyfikator żądania URI w wierszu początkowym (9). Obecnie istniejąca sesja jest kończona przez abonenta B w etapie (10) przez wysłanie wiadomości SIP BYE. Na podstawie pola nagłówka Record-Route zawartego w wiadomości INVITE, User Agent B utworzył również zestaw tras do dalszej wymiany sygnalizacji SIP z User Agent A. Ze względu na obecność tego zestawu tras, User Agent B nie wysyła BYE wiadomość do tymczasowego identyfikatora URI agenta użytkownika A podanego jako identyfikator żądania w wierszu początkowym, ale do serwera proxy. W ramach komunikatu BYE, User Agent B przesyła swój wpis zestawu tras (tutaj: 89.89.89.89) w polu nagłówka trasy. Serwer proxy odbierający komunikat BYE w kroku (10) usuwa wpis zestawu tras, który go dotyczy, dodaje pole nagłówka Via do komunikatu i przekazuje go do tymczasowego identyfikatora SIP URI agenta użytkownika A podanego w wierszu początkowym jako identyfikator żądania URI ( 11). Agent użytkownika A potwierdza komunikat BYE w kroku (12) za pomocą informacji o stanie 200 OK, którą wysyła na adres kontaktowy serwera proxy określony w najwyższym polu nagłówka Via komunikatu BYE. To wyjaśnia, że odpowiedzi SIP są zawsze odsyłane w ten sam sposób, w jaki początkowo wysyłane były odpowiednie żądania SIP. W rezultacie serwer proxy usuwa odpowiednie pole nagłówka Via z informacji o stanie i przekazuje je w kroku (13) do Agenta użytkownika B, którego adres kontaktowy odczytuje z pozostałego pola nagłówka Via. W tym kontekście należy również wspomnieć, że zazwyczaj wszystkie informacje kontaktowe SIP obejmują nie tylko adres IP, ale także numer portu. Domyślny port to 5060. W przykładzie routingu SIP pokazanym na rysunku 23 i wyjaśnionym powyżej pominęliśmy numery portów dla uproszczenia. SDP (Session Description Protocol) jest stosowany w kontekście SIP do opisu mediów w komunikacji multimedialnej. Podobnie jak SIP, został znormalizowany przez IETF w dokumencie RFC 4566, zgodnie z którym komunikaty SDP są również oparte wyłącznie na tekście. SDP służy do wymiany typów mediów (audio, wideo itp.) oraz parametrów kontaktu (adres IP i numer portu) oraz wyliczania kodeków dostępnych dla danego nośnika na danym urządzeniu końcowym (np. G.711, G. 723 itp. dla głosu) między agentami użytkownika SIP lub bramami. Wiadomość SIP pokazana na fig. 20 zawierała już SDP w treści wiadomości, opisanej przez parametry SDP. Ponieważ SDP jest protokołem niezależnym, charakteryzuje się również wieloma parametrami, z których tylko kilka jest istotnych w kontekście SIP. Są one wymienione w tabeli 4, w tym ich funkcje.

Parametr SDP : Funkcja : Przykład

c (Dane połączenia) : Adres IP odbierający dane użytkownika : c=IN IP4 192.104.123.234

m (Media Descriptions) : Specyfikacja nośnika, który ma być częścią sesji medialnej: Typ nośnika (np. audio lub wideo), port odbiorczy, protokół transportu danych użytkownika (np. RTP/AVP (profil audio-wideo)) , obsługiwane kodeki w postaci PT (numer typu ładunku [J]) w żądanej kolejności : m=audio 2410 RTP/AVP 0 8 3 4 , m=video 2412 RTP/AVP 34

a (Atrybuty) : Za pomocą jednego lub więcej atrybutów m-parametr można scharakteryzować bardziej szczegółowo : a=rtpmap:0 PCMU/CBBB, a=rtpmap:4 G723/8000 , a=rtpmap:34 H263/90000, a=reconly (receive only),a=sendrec (send and receive)

Negocjacje kodeków pomiędzy agentami użytkownika SIP odbywają się zgodnie z modelem oferta/odpowiedź. UA A oferuje, ogólnie w żądaniu INVITE, w SDP A na parametr m swoją sekwencję żądania kodeka jako wyliczenie (Offer), przy czym kodek o najwyższym priorytecie znajduje się najdalej po lewej stronie: np. audio 34794 RTP/AVP 97 111 112 6 0 8 4 5 3 101. UA B ma trzy możliwości odpowiedzi swoim SDP B, zazwyczaj w odpowiedzi 200 OK:

- Wybór jednego kodeka z oferowanej listy: audio 4474 RTP/AVP 0

- Powtórz odebraną listę pomijając nieobsługiwane kodeki (zalecane): audio 4474 RTP/AVP 97 6 0 8

- Wysyłanie własnej, niezależnej listy kodeków: audio 4474 RTP/AVP 9 7 0 10 (możliwa niezgodność).

W zalecanym przypadku (powtórzenie) w przykładzie wybrano by kodek audio z PT = 97. Aby zakończyć krótkie wyjaśnienie SDP, rysunek 24 przedstawia nagrywanie wiadomości SDP dla audio i wideo z kilkoma kodekami do wyboru.

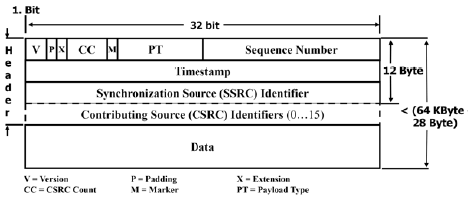

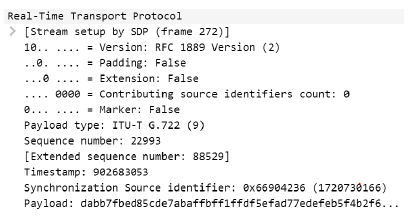

Po pomyślnym zestawieniu sesji SIP z kodekiem wynegocjowanym przez SDP, transmisja danych użytkownika w czasie rzeczywistym, np. dla głosu, odbywa się z wykorzystaniem protokołu RTP (Real-time Transport Protocol). Działa bezpołączeniowo między agentami użytkownika lub bramami i wykorzystuje bezpołączeniowy protokół warstwy 4 UDP (User Datagram Protocol). RTP zasadniczo zapewnia jako funkcjonalność identyfikację używanego kodeka, numerację przesyłanych pakietów RTP z rosnącymi numerami sekwencyjnymi (+1 na kolejny pakiet RTP) oraz transmisję znacznika czasu (+N na pakiet RTP, N = liczba próbek głosu za pakiet RTP). Istnieje osobna sesja RTP dla każdego medium i kierunku transmisji. Figura 25 przedstawia strukturę pakietu RTP, rysunek 26, odpowiedni zapis protokołu z praktyki sieciowej

Sieci komórkowe 3G/4G i NGN (sieci nowej generacji)

Wersje 3GPP (projekt partnerski trzeciej generacji)

Wcześniejsza sekcja pokazała już, jak przebiegała ewolucja sieci komórkowych od 2G do 3G (wraz z wprowadzeniem koncepcji NGN i Multimedia over IP z SIP) do 4G (z siecią All IP). Teraz opiszemy ten rozwój bardziej szczegółowo w odniesieniu do obsługiwanych funkcji odpowiedniej wersji 3GPP. Ponadto pokazano konsekwentny rozwój 5G. Tabela 1 ilustruje to w skrócie.

Wydanie 99

- 2000

- Sieć rdzeniowa taka sama jak GSM + GPRS

- Sieć dostępowa UTRAN + GERAN

- Wyższe szybkości transmisji danych, do 2 Mbit/s

- USIM (moduł identyfikacji abonenta UMTS)

- Kodek AMR (Adaptive Multi-Rate), 3,4 kHz

Wydanie 4

- 2002

- Separacja sygnalizacji i danych użytkowników w sieci szkieletowej

- Zamiast MSC MSC-Server + MGW

- CCS nr 7B (sygnalizacja wspólnego kanału) przez SIGTRAN

- Architektura QoS dla domeny PS

Wydanie 5

- 2002

- koncepcja NGN

- Sieć szkieletowa z IP Multimedia Subsystem (IMS)

- Multimedia przez IP z SIP

- HSDPA (High Speed Downlink Packet Access), do 14,4 Mbit/s downstream

- Szerokopasmowy AMR, 7 kHz

Wydanie 6

-2004

- MBMS (Multimedia Broadcast i Multicast Services)

- Współpraca WLAN/UMTS

- IMS Faza 2

- Voice over IMS

- HSUPA (High Speed Uplink Packet Access), do 5,8 Mbit/s wysyłania

Wydanie 7

- 2007

- Rozszerzenia IMS dla TISPAN NGN Release 1 i 2 oraz PacketCable

- Połączenie alarmowe przez IMS

- Usługi głosowych połączeń grupowych (VGCS) dla policji, straży pożarnej itp.

- Technologia anten MIMO (Multiple Input Multiple Output)

- Rozszerzenia RAN: HSPA+ (High Speed Packet Access Plus), do 42/22) Mbit/s down-/upstream

Wydanie 8

- 2008

- SAE (System Architecture Evolution) dla sieci rdzeniowej z EPC

- eCall (połączenie alarmowe pojazdu)

- Ostrzeżenie przed trzęsieniami ziemi i tsunami

- LTE dla sieci dostępowej (E-UTRAN), do 100/50 Mbit/s down-/upstream

- Węzeł domowy B/eNodeB

- Podstawa NGMN (Next Generation Mobile Networks)

Wydanie 9

- 2009

- Samoorganizujące się sieci (SON).

Wydanie 10

- 2011

- Optymalizacja sieci dla M2M

- Agregacja przewoźników

- LTE Advanced, do 1000/500 Mbit/s down-/upstream

Wydanie 11

- 2012

- Kodek EVS (rozszerzone usługi głosowe)

- WebRTC (Web Real-Time Communication between Browser) z IMS

- Usługi zbliżeniowe (ProSe) z komunikacją między urządzeniami

Wydanie 12

- 2015

- LTE-M (LTE dla maszyn) dla M)M i IoT (Internet rzeczy)

Wydanie 13

- 2016

- NB-IoT (Internet wąskopasmowy)

- Funkcja "Naciśnij i mów" o znaczeniu krytycznym (MCPTT) przez LTE

- LTE-Advanced Pro, do 3/1,5 Gbit/s down-/upstream

Wydanie14

- 2017

- V2X (pojazd do X)

- Wirtualizacja, Orkiestracja

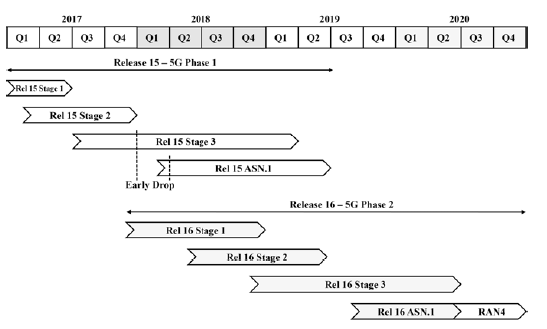

Wydanie 15

- czerwiec 2019 r

- 5G Faza 1

Wydanie 16

- Grudzień 2020 r

- 5G Faza 2

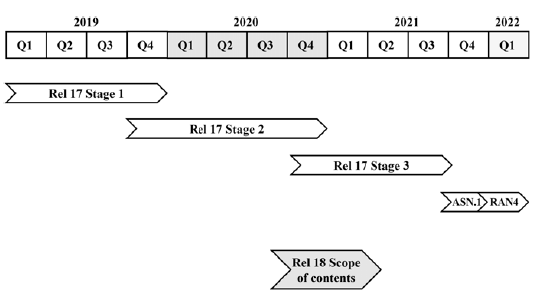

Wydanie 17

- Marzec 2022 r

- Dalszy rozwój 5G

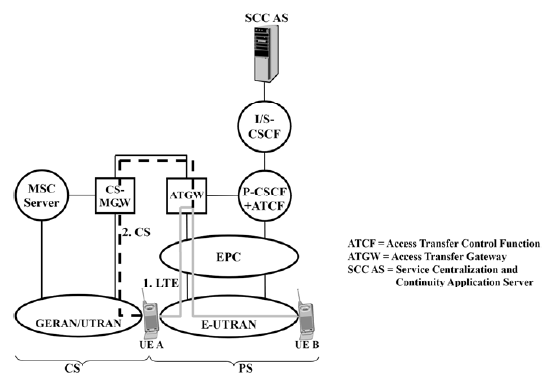

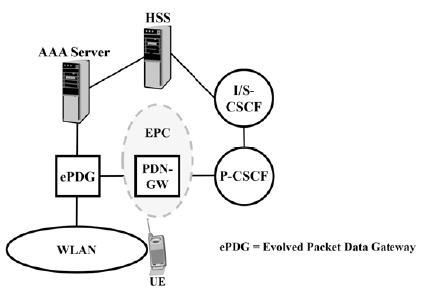

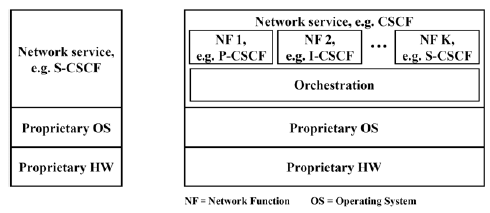

Te etapy rozwoju sieci 3G (od wersji 99 do wersji 7), 4G (od wersji 8 do wersji 14) aż do sieci komórkowych 5G (od wersji 15, 16 itd.) wyraźnie pokazują, że oprócz ewolucji zawsze istniały rewolucje. Pierwszym krokiem, rewolucyjnym z punktu widzenia sieci, było wydanie 5. Po raz pierwszy dokonano standaryzacji sieci zgodnie z koncepcją NGN. Podjęto również daleko idącą decyzję na rzecz SIP jako protokołu sygnalizacyjnego dla Multimedia over IP, z IMS (IP Multimedia Subsystem) jako platformą routingu SIP. Drugim rewolucyjnym krokiem było przejście z 3G na 4G w wydaniu 8. LTE (Long Term Evolution) to pierwsza ustandaryzowana technologia sieci dostępu radiowego, która wykorzystuje IP jako protokół transportowy dla wszystkich usług, w tym telefonii. Wraz z działającym w czasie rzeczywistym EPC (Evolved Packet Core) i IMS do sygnalizacji SIP, po raz pierwszy dostępna była w pełni ustandaryzowana mobilna sieć radiowa All IP, która oferuje również przepływności do 100 Mbit/s na komórkę radiową . Trzecim i jak dotąd ostatnim rewolucyjnym krokiem w sieciach komórkowych 3GPP będzie wydanie 15 z pierwszą fazą systemu 5G. Należy zauważyć, że w Tabeli 1 wymieniono tylko kilka wybranych funkcji systemu dla wersji 3GPP od 9 do 14, które są uważane za szczególnie ważne dla ewolucji.

IMS (IP Multimedia Subsystem) i NGN

Jak wyjaśniono i już ogłoszono, znaczącym krokiem w rozwoju sieci komórkowych jest przejście na 3GPP Release 5 wraz z wprowadzeniem IMS, jak pokazano na rysunku . z uwzględnieniem koncepcji NGN. Porównanie z wydaniem 4 ilustruje dodanie IMS. Rysunek 27 przedstawia wynikową architekturę sieci ze wskazanym IMS.

Podstawowym komponentem IMS jest HSS (Home Subscriber Server). Jest to baza danych, która z jednej strony dostarcza HLR (Home Location Register) znany z sieci GSM/GPRS do wspierania mobilności, az drugiej strony zawiera profile użytkowników SIP i oferuje funkcjonalność serwera lokalizacji. Rysunek 28 przedstawia wewnętrzną strukturę IMS, a w porównaniu z rysunkiem 17 odniesienie do sieci NGN z SIP staje się oczywiste. IMS to nic innego jak kompletna, wszechstronna i gruntownie ustandaryzowana specyfikacja platformy routingu SIP dla sieci NGN.

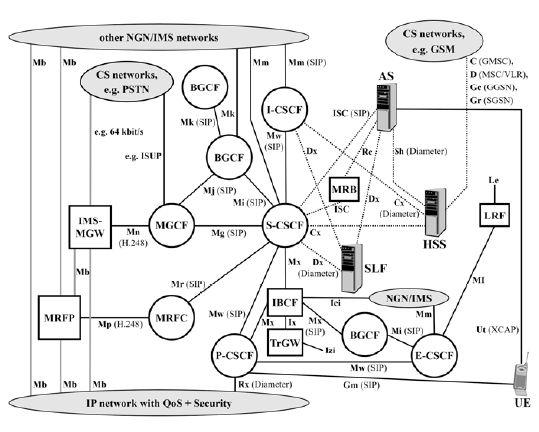

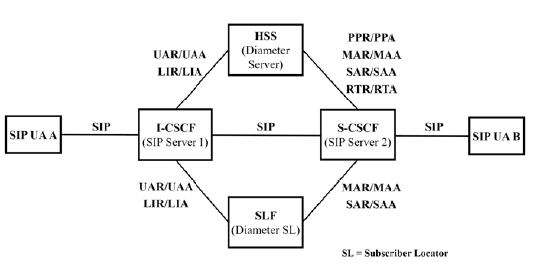

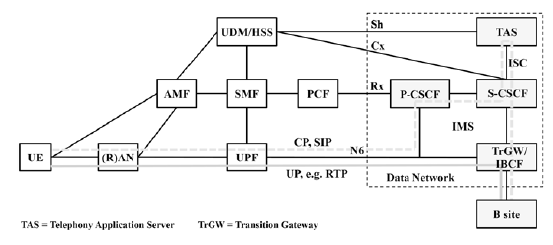

S-CSCF (Serving-Call Session Control Function) na rysunku 28 odpowiada głównie serwerowi CS lub SIP Proxy/Registrar na rysunku 17. S-CSCF, zawsze znajdujący się w sieci domowej, rejestruje użytkowników i kontroluje SIP sesji, a także usługi i usługi dodatkowe. Podczas rejestracji przeszukiwany jest HSS zawierający profile użytkowników, w tym serwer lokalizacyjny. S-CSCF komunikuje się z urządzeniami mobilnymi, sprzętem użytkownika (UE), innymi CSCF i serwerami aplikacji za pośrednictwem protokołu SIP. S-CSCF są obsługiwane przez opcjonalne I-CSCF (odpytujące CSCF). Służą one jako punkty kontaktowe SIP w sieci, tj. dla wszystkich żądań rejestracji i wszystkich przychodzących żądań połączenia z zewnętrznych źródeł. Odpowiedni I-CSCF określa, który S-CSCF jest odpowiedzialny za odpytywanie HSS. Jako centralny kontakt, I-CSCF zapewnia, że konfiguracja sieci IMS jest ukryta przed zewnątrz. Granica między GPRS lub EPC a IMS jest oznaczona przez P-CSCF (Proxy-CSCF). Zwykle P-CSCF działa wyłącznie jako proxy, tj. SIP nie jest zakończony; wiadomości są przekazywane do S-CSCF. Głównym powodem trzyczęściowego podziału CS na S-, I- i P-CSCF jest wsparcie mobilności (roaming). Każde UE, aw szczególności UE w odwiedzanej sieci, potrzebuje pierwszego punktu kontaktowego dla SIP; to jest P-CSCF. Jednak S-CSCF w sieci domowej jest zawsze odpowiedzialny za rejestrację SIP i routing SIP. Ponadto I-CSCF implementuje interfejs do zewnętrznych sieci SIP/IP w zakresie sygnalizacji. Jeżeli UE na fig. 28 żąda połączenia z siecią z komutacją łączy, np. ISDN lub siecią GSM/UMTS, S-CSCF przekazuje to żądanie SIP do funkcji sterowania Breakout Gateway Control Function (BGCF) z funkcjonalnością serwera proxy SIP. BGCF kieruje żądanie do BGCF sąsiedniej sieci lub wybiera odpowiednią MGCF (Media Gateway Control Function, patrz MGC na fig. 17) w swojej sieci, która następnie odpowiednio steruje MGW (Media Gateway). Funkcja zasobów multimedialnych (MRF) realizuje z jednej strony serwer konferencyjny; z drugiej strony dane multimedialne mogą być przechowywane, oceniane i generowane, np. do nagrywania, rozpoznawania i syntezy mowy. Należy pamiętać, że wymienione powyżej elementy sieci SIP to przede wszystkim tylko logiczne elementy sieci. Można je zatem realizować niezależnie lub łączyć w jednym urządzeniu. Implementacje IMS są dostępne z oddzielnymi serwerami lub z jednym serwerem dla P-, I- i S-CSCF. Ze względu na znaczenie IMS dla komunikacji zorientowanej połączeniowo, takiej jak telefonia w sieciach 5G, elementy sieci, protokoły oraz funkcjonowanie IMS zostaną omówione bardziej szczegółowo poniżej. Jeśli chodzi o terminowość, oświadczenia opierają się na 3GPP wersja 8. Rysunek 29 przedstawia pełny przegląd elementów sieci, punktów odniesienia i protokołów w IMS.

IMS można podzielić na cztery kategorie logicznych elementów sieciowych:

- Zarządzanie sesją i routing: P-CSCF (funkcja kontroli sesji połączeń proxy), I-CSCF (przesłuchiwanie-CSCF), S-CSCF (obsługa-CSCF), E-CSCF (awaryjne-CSCF), LRF (funkcja wyszukiwania lokalizacji ) - Bazy danych: HSS (Home Subscriber Server), SLF (Funkcja Lokalizatora Subskrypcji)

- Interworking: IBCF (funkcja kontroli granicznej połączeń międzysieciowych), TrGW (brama przejściowa), BGCF (funkcja kontroli bramy Breakout), MGCF (funkcja kontroli bramy medialnej), IMS-MGW (brama medialna IMS)

- Usługi: AS (serwer aplikacji), MRFC (kontroler funkcji zasobów multimedialnych), MRFP (procesor funkcji zasobów multimedialnych), MRB (broker zasobów multimedialnych).

W porównaniu ze standardowym SIP IETF, w wersjach 3GPP, które obejmują SIP, dostępne są rozszerzenia dla IMS i obsługi specyficznej dla mobilności. Najważniejsze z nich podsumowano poniżej:

- Wprowadzono dodatkowy Private User ID dla identyfikatorów SIP. Jest on przechowywany na karcie SIM i identyfikuje subskrypcję usługi lub profil użytkownika w HSS. Ten prywatny identyfikator użytkownika jest używany tylko do uwierzytelniania podczas procesu rejestracji, a nie do routingu SIP. Istnieją również stałe identyfikatory URI SIP, które są powszechne w SIP, zwane tutaj identyfikatorami użytkowników publicznych. Każdy użytkownik ma przypisany jeden prywatny i N publiczny identyfikator użytkownika.

- Uwierzytelnianie odbywa się w rozszerzeniu do IETF-SIP poprzez AKA (Authentication and Key Agreement) w ramach zwykłej procedury skrótu SIP.

- Do identyfikacji aktualnie odwiedzanej sieci używane jest pole nagłówka SIP P-Visited-Network-ID.

- P-Charging Vector dostarcza informacji o ładowaniu różnych elementów sieci SIP.

- Ścieżka: Za pomocą tego pola nagłówka P-CSCF informuje S-CSCF podczas rejestracji UE (poprzez żądanie REGISTER), że UE używa tego specjalnego P-CSCF do sygnalizacji SIP. S-CSCF przechowuje ścieżkę, używany P-CSCF. Informacje te są następnie wprowadzane do pola nagłówka trasy żądania INVITE w przypadku połączenia przychodzącego w celu zapewnienia, że P-CSCF, początkowo wybrany przez UE, zostanie przekazany. Jest to konieczne, ponieważ ze względów bezpieczeństwa komunikacja między P-CSCF a UE odbywa się przez tunel IPsec.

- Service-Route: Za pomocą tego pola nagłówka S-CSCF informuje UE o używanym SCSCF w ramach swojej odpowiedzi 200 OK na żądanie rejestracji. UE przechowuje trasę usługi. W oparciu o te informacje, tylko P-CSCF i teraz bezpośrednio adresowalny S-CSCF są przepuszczane podczas konfigurowania sesji, a nie ICSCF, który był również uwzględniony w rejestracji.

- Obsługa żądania SIP PRACK jako tymczasowego potwierdzenia "zatrzymania" sesji do momentu spełnienia warunku wstępnego, np. że żądany QoS może być zapewniony przez sieć od końca do końca. Powyższe uwagi dotyczące IMS są uzupełnione rozważaniami dotyczącymi procesu rejestracji i zestawiania sesji z wykorzystaniem IMS w sieci mobilnej 4G/LTE.

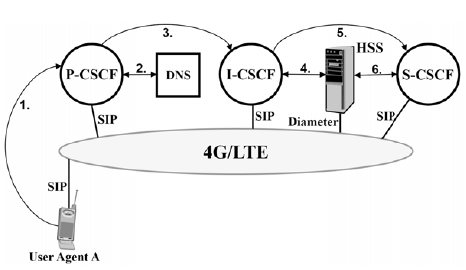

Rysunek 30 przedstawia architekturę sieci z naciskiem na proces rejestracji w IMS.

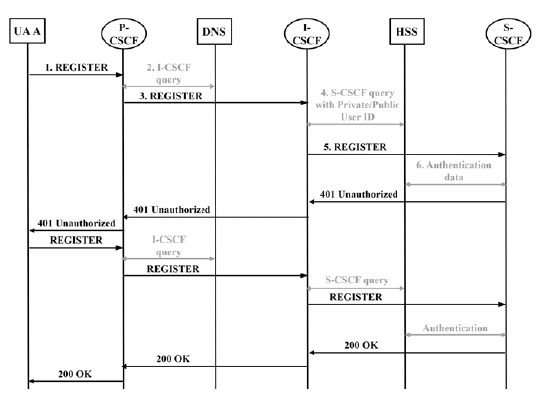

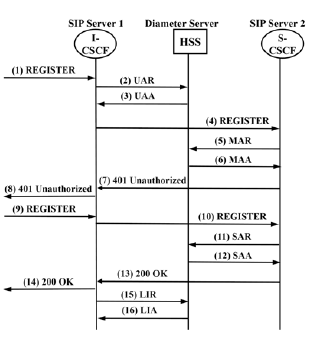

Liczby wskazują kolejność, w jakiej wiadomość REJESTRACJA przechodzi przez różne elementy sieci SIP. Określa się również, kiedy baza danych - DNS w celu określenia odpowiedzialnego I-CSCF, HSS w celu zidentyfikowania odpowiedniego SCSCF - jest przeszukiwana. Rysunek 32 przedstawia procedurę rejestracji SIP w IMS. Te same liczby reprezentują sekwencję pokazaną na rysunku 31.

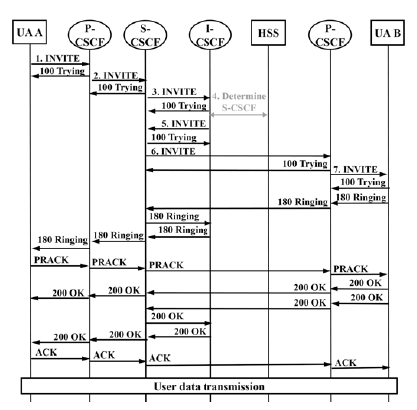

Rysunek 32 przedstawia następnie architekturę sieci z naciskiem na ustawienie sesji w IMS.

Sekwencja, w której komunikat INVITE przechodzi przez różne elementy sieci SIP lub kiedy I-CSCF wysyła zapytanie do HSS w celu określenia odpowiedzialnego SCSCF, jest wskazywana za pomocą liczb. Rysunek 32 pokazuje również pełną procedurę nawiązywania sesji SIP w IMS, wykorzystując liczby z rysunku 31 do identyfikacji sekwencji.

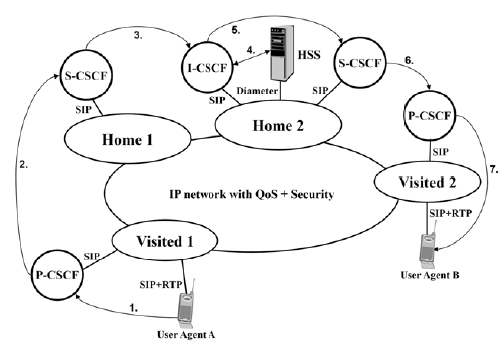

Wreszcie, rysunek 34 pokazuje dla IMS, które elementy sieci SIP są zaangażowane w konfigurację sesji SIP w przypadku roamingu. Można zauważyć, że w odwiedzanej sieci tylko P-CSCF jest częścią ścieżki SIP

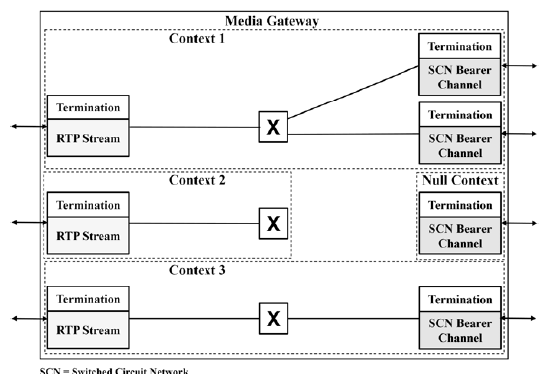

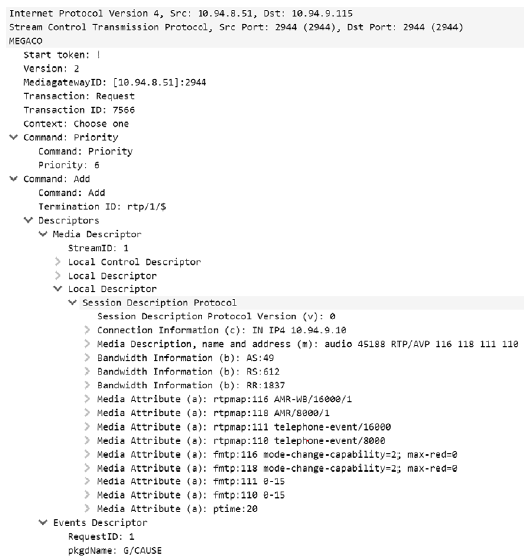

Protokół H.248/Megaco

Rysunek 29 pokazuje, że w IMS dominują trzy protokoły: przede wszystkim oczywiście SIP, w tym SDP do sygnalizacji, ale także Diameter do dostępu do bazy danych i protokół H.248 do sterowania bramami medialnymi (IMS-MGW) lub ogólną siecią elementy przetwarzające dane użytkownika (MRFP). Omówimy H.248 bardziej szczegółowo w tej sekcji. Protokół H.248, zwany także Megaco, został pierwotnie określony wspólnie przez ITU-T i IETF. Tymczasem cała odpowiedzialność za standaryzację H.248 spoczywa na ITU-T; najnowszym standardem H.248 jest wersja 3. W IMS, jak pokazano na rysunku 29, protokół H.248 jest używany między MGCF i IMS-MGW do implementacji zdekomponowanej bramy oraz między MRFC i MRFP do implementacji funkcji zasobów multimedialnych (MRF ). Protokół H.248 pracuje w trybie master (MGCF, MRFC) slave (IMS-MGW, MRFP). Jako protokół transportowy można zastosować UDP, TCP, a także SCTP (Stream Control Transmission Protocol). Komunikaty H.248 mogą być sformatowane tekstowo lub binarnie z kodowaniem ASN.1 (Abstract Syntax Notation). Standard H.248 opiera się na modelu połączenia. Opisuje obiekty w MGW, które mogą być kontrolowane przez MGC. Połączenie w ramach MGW składa się z punktów końcowych (zakończeń) - źródeł i odbiorników transmisji medialnej - oraz powiązanego kontekstu opisującego relacje (powiązania) między zakończeniami. Rozróżnia się tymczasowe (efemeryczne), np. dla strumienia RTP/IP, oraz fizyczne, np. dla kanału 64 kb/s. Rysunek 35 przedstawia kilka przykładów kontekstów H.248. Kontekst 1 opisuje połączenie danych użytkownika konferencji między użytkownikiem VoIP (strumień RTP) a dwoma abonentami w sieci PSTN (kanał przenoszenia SCN, sieć komutowana). X reprezentuje relację komunikacyjną między zakończeniami. Kontekst 3 pokazuje proste połączenie danych użytkownika NGN-SCN dla podobnej aplikacji. W kontekście 2 połączenie VoIP jest utrzymywane (parkowane) w celu przypisania do innego zakończenia. Wreszcie, kontekst zerowy pokazany na rysunku 35 wskazuje zakończenie, które obecnie nie jest zawarte w kontekście, tj. jest w stanie bezczynności.

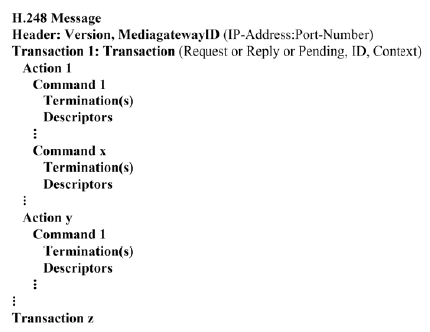

Obiekty (zakończenia, konteksty) MGW są kontrolowane przez MGC przy użyciu komunikatów żądań i odpowiedzi H.248 w ramach transakcji. Rysunek 36 przedstawia podstawową strukturę takiego komunikatu H.248.

Składa się z nagłówka i jednej lub więcej transakcji. Dokonuje się rozróżnienia między prośbą a wynikającą z niej odpowiedzią. Jeśli transakcja nie może jeszcze zostać zakończona, nadawca żądania jest o tym informowany za pomocą oczekującej transakcji. Każda transakcja składa się z jednej lub więcej akcji, przy czym akcja nie ma własnego identyfikatora, ale działa jako symbol zastępczy dla jednego lub więcej poleceń. Polecenia służą do tworzenia, zmieniania, wysyłania zapytań lub usuwania kontekstów i zakończeń. Tabela 2 zawiera przegląd

Polecenie: Funkcja

Dodaj : Dodaje zakończenie do kontekstu. Pierwsze polecenie Dodaj tworzy kontekst.

Modyfikuj : Modyfikuje właściwości zakończenia

Odejmij : Odłącza zakończenie od kontekstu. Ostatnie polecenie odejmowania dla kontekstu usuwa go. Zebrane do tej pory informacje statystyczne są przesyłane do MGC.

Przenieś : przenosi zakończenie do innego kontekstu

AuditValue : Zwraca bieżący stan właściwości zakończenia

AuditCapability : Zwraca wszystkie możliwe wartości parametrów dla zakończenia

Notify : MGW informuje MGC o wystąpieniu zdarzeń, np. tony DTMF (Dual Tone Multi-Frequency).

ServiceChange: MGW informuje MGC, że MGW jest dostępna (rejestracja) lub że zakończenie lub grupa zakończeń jest nieczynna lub działa. Odpowiednio, MGC może modyfikować zakończenia w MGW.

Każde polecenie na rysunku 36 odnosi się do jednego lub więcej zakończeń (źródła mediów i/lub ujścia) i jest sparametryzowane przez tak zwane deskryptory. Tabela 3 zawiera przegląd wybranych deskryptorów

Deskryptor: Funkcja

Media : Definiuje identyfikator strumienia, określa właściwości pojedynczego strumienia multimediów. Tutaj można wstawić listę lokalnych deskryptorów sterowania, lokalnych i/lub zdalnych deskryptorów dla pojedynczego strumienia. Kilka deskryptorów multimediów razem może opisać strumień multimediów.

Strumień : opisuje właściwości poszczególnych strumieni dwukierunkowych, w tym właściwości nadawania i/lub odbierania, takie jak tylko wysyłanie, tylko odbieranie, wysyłanie i odbieranie. Zawiera te informacje na liście deskryptorów Local Control, Local i/lub Remote

Lokalny : opisuje właściwości przepływu mediów odbieranego przez MGW. W przypadku tekstowego protokołu H248 do opisu mediów używany jest protokół SDP.

Zdalny : opisuje właściwości przepływu mediów, które MGW wysyła do zdalnego partnera komunikacji. W tekstowym protokole H.248 do opisu mediów używany jest protokół SDP.

LocalControl : Określa właściwości, które można opisać w pakietach, które są interesujące zarówno dla MGW, jak i MGC

Zdarzenia : Opisuje możliwe zdarzenia, które mogą wystąpić w MGW i odpowiednie późniejsze działania. Na przykład można wykryć tony DTMF.

Sygnały : opisuje sygnały, które można przypisać do zakończeń. Np. do interfejsu można zastosować sygnał wybierania, sygnał wolny lub sygnał zajętości.

Audyt: Określa wymagane informacje audytu

Statystyki : Informacje statystyczne dotyczące zakończeń lub strumieni w poleceniach Subtract lub Audit

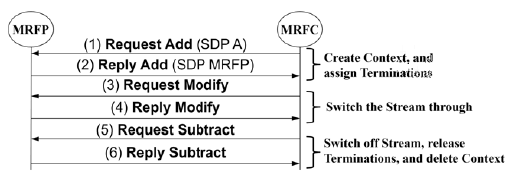

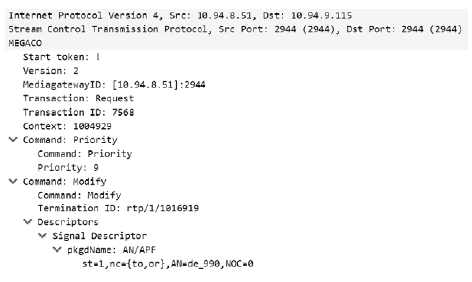

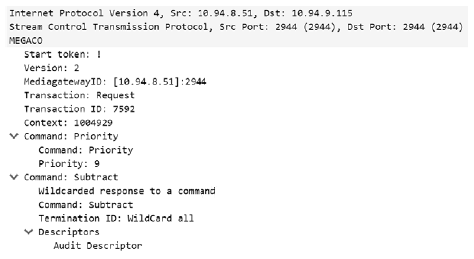

Na podstawie powyższych wyjaśnień protokołu H.248 można zrozumieć przykładowy przepływ komunikatów pokazany na rysunku 37.

Opisuje sytuację w IMS, w której MRFC żąda od MRFP przełączenia strumienia audio dla użytkownika A. Odbywa się to za pomocą trzech kontekstów w trzech transakcjach, każda z żądaniem i odpowiedzią, za pomocą poleceń Dodaj, Modyfikuj i Odejmij. Dla lepszego zrozumienia i niezbędnej praktycznej orientacji na rysunkach od 38 do 41 przedstawiono konkretne komunikaty H.248 (1), (2), (3) i (5) z rysunku 37

Protokół Diamater

Jak już wspomniano , protokół Diameter odgrywa znaczącą rolę w sieciach opartych na IMS, oprócz SIP i H.248. Służy do wymiany informacji AAA (Authentication, Authorization and Accounting). Jest to dalszy rozwój protokołu RADIUS (Remote Authentication Dial In User Service), szczególnie pod względem możliwości rozbudowy i elastyczności. W IMS, a bardziej ogólnie w NGN, Diameter jest stosowany do komunikacji związanej z AAA między serwerami a bazami danych (patrz:

- S-CSCF - HSS

- S-CSCF - SLF

- I-CSCF - HSS

- I-CSCF - SLF

- AS - HSS.

Niezbędne dla elastyczności aplikacji i możliwości rozbudowy jest podział specyfikacji protokołów na protokół Diameter Base Protocol zgodnie z RFC 6733 dla podstawowych funkcji i różnych rozszerzeń protokołów dostosowanych do obsługiwanych aplikacji, tzw. aplikacji Diameter. W kontekście IMS należy wspomnieć o aplikacji Diameter SIP w RFC 4740 [11], o której mowa będzie później. Protokół Diameter Base zapewnia następujące funkcjonalności:

- Wymiana komunikatów Diameter z transmisją AVP (para atrybut-wartość)

- Wszystkie dane Diameter są opisane w postaci AVP. AVP składa się z nagłówka i pola danych i zawiera informacje o routingu AAA i/lub Diameter.

- Negocjacje obsługiwanych nieruchomości

- Powiadomienia o błędach

- Możliwość rozbudowy poprzez dodawanie nowych aplikacji Diameter, poleceń protokołów i/lub AVP

- Transport danych uwierzytelniających użytkownika

- Transport danych autoryzacyjnych specyficznych dla usługi

- Wymiana danych o zużyciu zasobów do celów rozliczeniowych lub planowania wydajności

- Przekazywanie i kierowanie wiadomości Diameter w hierarchii serwerów.

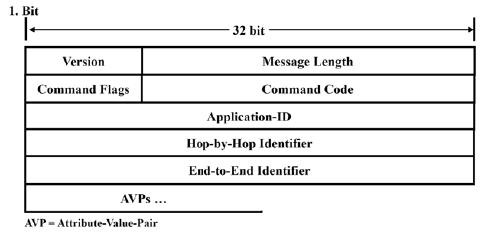

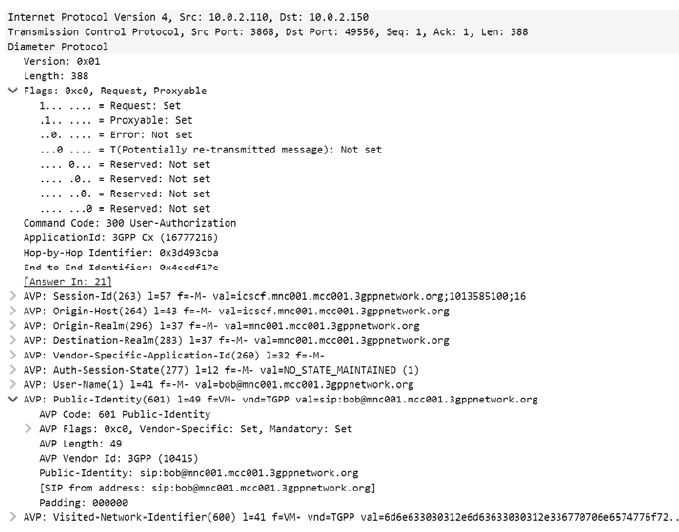

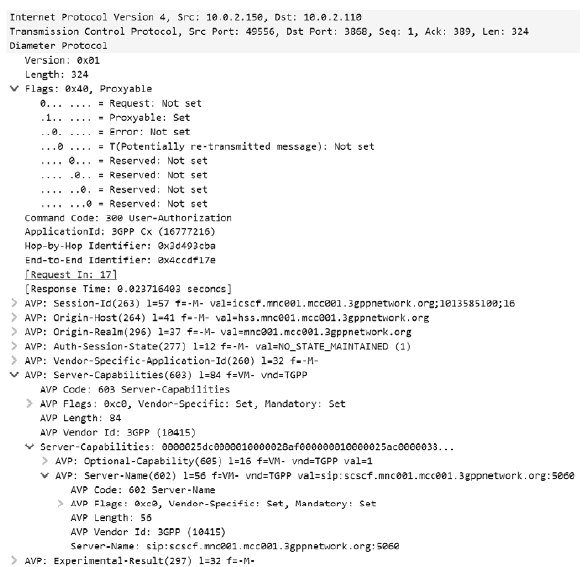

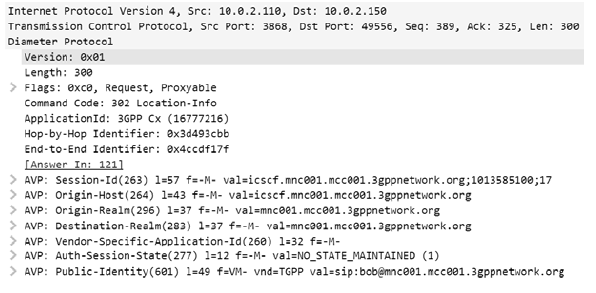

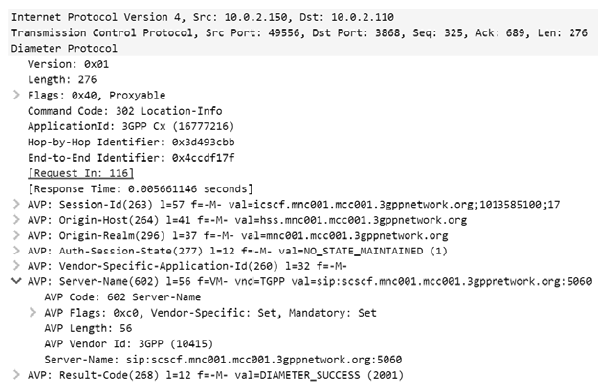

Diameter to rozszerzony protokół klient-serwer. Klient, na przykład S-CSCF, żąda od serwera, na przykład HSS, dostarczenia funkcji AAA dla użytkownika lub usługi. Rozszerzony oznacza tutaj, że obsługiwana jest również komunikacja peer-to-peer, tj. serwer Diameter może również inicjować komunikację z klientem Diameter. Protokoły transportowe dla Diameter mogą być TCP lub SCTP (Stream Control Transmission Protocol). W obu przypadkach domyślny numer portu to 3868. Jak już wspomniano, komunikat Diameter składa się z nagłówka, po którym następują dane zawarte w AVP. Rysunek poniżej przedstawia strukturę nagłówka komunikatu Diameter.

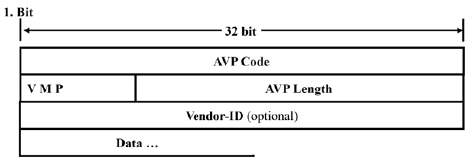

Jak to często bywa w przypadku protokołów internetowych, pola nagłówka są ułożone w 32-bitowej strukturze wierszy. Po wersji 1 następuje deklaracja długości całej wiadomości, w tym dołączonych AVP w wielokrotności 4 bajtów (32 bity). Po tym następuje kilka flag, w tym R (1 = Żądanie, 0 = Odpowiedź), P (1 = Proxiable: wiadomość może zostać przekazana), E (1 = Błąd: wiadomość zawiera błędy protokołu) i 3-bajtowy kod polecenia. Ten ostatni określa rzeczywistą funkcję komunikatu Diameter. Nagłówek jest uzupełniony Application-ID, który oznacza powiązanie wiadomości z określoną aplikacją Diameter, identyfikatorem Hop-by-Hop, który jest identyczny dla powiązanych żądań i odpowiedzi, oraz identyfikatorem End-to-End, którego można użyć do wykrycia niechcianych duplikatów wiadomości. Komenda Diameter z podtypem Żądanie lub Odpowiedź (oznaczona flagą R), reprezentowana przez 3-cyfrowy kod dziesiętny, jest opisana przez identyfikator z 3-literowym skrótem: np. 257, Capabilities Exchange Request (CER). Jak już wspomniano, rzeczywiste dane AAA, które są częścią każdej wiadomości Diameter, są opisane w tak zwanych AVP. Rysunek przedstawia strukturę takiego AVP.

Trzycyfrowe kody dziesiętne definiujące AVP specyficzne dla średnicy są przydzielane przez IANA (Internet Assigned Numbers Authority), począwszy od wartości 257. 1 do 256 są zarezerwowane dla RADIUS, aby zapewnić kompatybilność wsteczną. Kod AVP wraz z polem Vendor ID jednoznacznie identyfikuje atrybut Diameter, tj. żądane lub dostarczone dane Diameter. Po kodzie AVP następuje kilka flag, w tym V (1 = specyficzne dla dostawcy: dostępne opcjonalne pole identyfikatora dostawcy) i M (1 = obowiązkowe: AVP musi być obsługiwane). Długość VP określa długość AVP, włączając dane w bajtach. Pole danych ostatecznie zawiera rzeczywiste dane AAA tego AVP. Tabela 4 zawiera przegląd wybranych AVP Diameter Base Protocol i ich funkcji. Jest to istotne dla przykładów z praktyki IMS, omówionych później.

Nazwa atrybutu : Kod AVP : Funkcja

Auth-Application-IId : 258 : Wskazuje obsługę uwierzytelniania i autoryzacji aplikacji

Auth-Session-State ): 277 : Określa, czy stan sesji Diameter jest utrzymywany

Destination-Realm : 283 : Identyfikuje obszar/domenę miejsca docelowego wiadomości Diameter

Experimental-Result: 297: Wskazuje, czy zapytanie dotyczące dostawcy zostało zakończone pomyślnie lub czy wystąpił błąd

Origin-Host : 264 : Identyfikuje autora wiadomości Diameter

Origin-Realm : 296 : Identyfikuje obszar/domenę nadawcy wiadomości Diameter

Result-Code : 268 : Zwraca wynik żądania z kodem wyniku w postaci 1xxx (powiadomienie), 2xxx (powodzenie) lub 3xxx do 5xxx (błąd)

Session-Id: 263: identyfikuje sesję Diameter. Wszystkie komunikaty Diameter z tej samej sesji zawierają ten sam identyfikator sesji.

User-Name : 1 : Zawiera nazwę rozpatrywanego użytkownika

Vendor-Id : 266 : Identyfikator przypisany przez IANA do odpowiedniego dostawcy oprogramowania

Vendor-Specific- Application-Id: 260 : Wskazuje obsługę aplikacji specyficznej dla dostawcy

Szczególnie ważna dla IMS i Diameter jest aplikacja Diameter Session Initiation Protocol (SIP), zgodnie z RFC 4740, która rozszerza opisany powyżej protokół Diameter Base. Służy do uwierzytelniania użytkowników SIP oraz autoryzacji korzystania z zasobów w ramach sesji SIP dla usług multimedialnych. Serwer Diameter może również wysyłać zaktualizowane profile użytkowników do serwera SIP. Ponadto informacje mogą być dostarczane do serwera SIP w celu zlokalizowania innych serwerów SIP. Biorąc pod uwagę te funkcje zapewniane przez protokół Diameter dla sieci opartych na protokole SIP/IP, każdy z serwerów SIP I-CSCF, S-CSCF i AS zawiera klienta Diameter. HSS i SLF reprezentują powiązane serwery Diameter. Rysunek 2.18 przedstawia architekturę sieci SIP wykorzystującą Diameter. W porównaniu z wcześniejszym rysunkiem, serwer SIP 1 jest I-CSCF, którego głównym zadaniem jest znalezienie serwera SIP 2 odpowiedzialnego za określony SIP UA według średnicy. Serwer 2 reprezentuje S-CSCF na rysunku wcześniej. Zapewnia uwierzytelnianie i autoryzację użytkownika lub UA, w tym. Rejestracja i routing SIP poprzez dostęp do serwera Diameter. Diameter SL (Subscriber Locator) działa jako serwer Diameter Redirect i na żądanie udostępnia serwer Diameter odpowiedzialny za konkretnego użytkownika, czyli tutaj HSS. Rysunek pokazuje nie tylko elementy sieci SIP i Diameter, ale także podstawowe komunikaty Diameter wymieniane między nimi, reprezentowane przez polecenia wymienione w tabeli 5.

Polecenie średnicy : Kod polecenia : Funkcja

Żądanie autoryzacji użytkownika (UAR): 283 (300): Żądanie z serwera SIP 1 (I-CSCF) do serwera Diameter (HSS), który to serwer SIP 2 (S-CSCF) jest odpowiedzialny za rejestrację użytkownika

User-Authorization-Answer (UAA) : 283 : Zapewnia odpowiedzialny serwer SIP 2 (S-CSCF), a tym samym autoryzuje rejestrację SIP

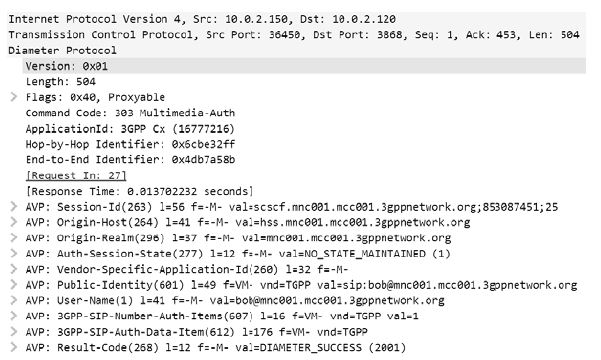

Multimedia-Auth-Request (MAR): 283 (303): Serwer SIP 2 (S-CSCF) żąda uwierzytelnienia i autoryzacji usługi SIP użytkownika z serwera Diameter (HSS)

Multimedia-Auth-Answer (MAA) : 286 : Wynik procesu uwierzytelniania i autoryzacji

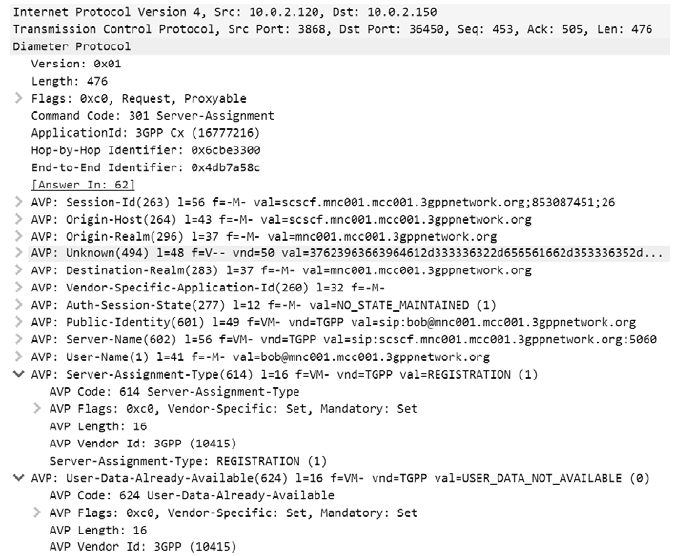

Server-Assignment-Request (SAR): 284 (301): Serwer SIP 2 (S-CSCF) informuje serwer Diameter (HSS), że serwer SIP (S-CSCF) zakończył proces uwierzytelniania

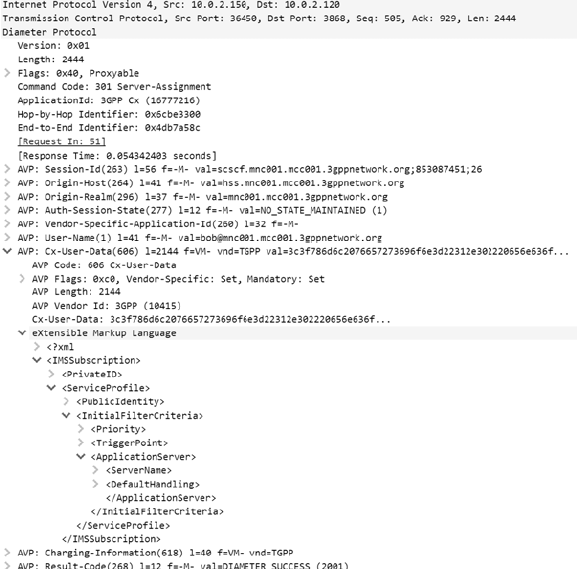

Server-Assignment-Answer (SAA): 284: Serwer Diameter (HSS) dostarcza profil użytkownika do serwera SIP 2 (S-CSCF)

Żądanie informacji o lokalizacji (LIR): 285 (302): Żądanie z serwera SIP 1 (I-CSCF) do serwera Diameter (HSS), za pośrednictwem którego można uzyskać identyfikator SIP URI serwera SIP (S-CSCF) odpowiedzialnego za użytkownika osiągnięto (informacje o routingu SIP)

Location-Info-Answer (LIA) : 285 : Diameter server (HSS) zwraca SIP URI serwera SIP 2 (S-CSCF) odpowiedzialnego za użytkownika

Dodatkowe kody poleceń w nawiasach w Tabeli 2.5 są stosowane zgodnie z RFC 3589, zwłaszcza w 3GPP wydanie 5, i są używane w poniższych praktycznych przykładach. Tabela 6 pokazuje wybór AVP używanych dodatkowo do tych z Tabeli 4. Ponownie, specjalne kody AVP używane w odpowiednim systemie Wydania 5 są pokazane w nawiasach.

Nazwa atrybutu : Kod AVP : Funkcja

SIP-Accounting-Information: 368(618, Charging-Information) : Zawiera adresy parametrów elementów sieci, które mogą gromadzić informacje rozliczeniowe

SIP-AOR : 122 (601, Public-Identity) : Zawiera stały SIP URI użytkownika

SIP-Server-URI: 371 (602, Server-Name) SIP URI do identyfikacji serwera SIP

SIP-Server-Capabilities : 372 (603) : Wymagania dotyczące wyboru odpowiedniego serwera SIP

SIP-Server-Assignment- Type : 375 (614) : Określa typ wymaganego dostępu do serwera SIP, na przykład rejestracja

SIP-Auth-Data-Item : 376 (612) : Zawiera informacje o uwierzytelnianiu i/lub autoryzacji SIP

SIP-Number-Auth-Items : 382 (607) : Liczba poświadczeń uwierzytelniania SIP i/lub autoryzacji

SIP-Visited-Network-Id:386 (600) : Identyfikuje odwiedzaną sieć

SIP-User-Data : 389(606) : Profil użytkownika

SIP-User-Data-Already-Available 392 (624) : Wskazuje serwerowi Diameter, czy serwer SIP otrzymał wymagany profil użytkownika

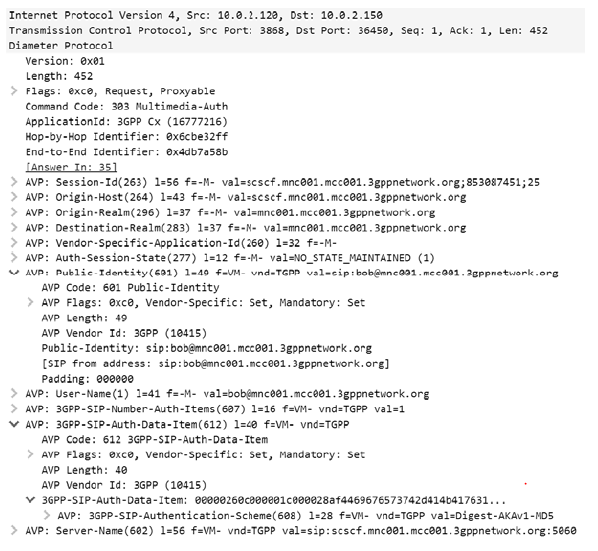

Relacje między SIP a protokołem Diameter są omówione poniżej w oparciu o proces rejestracji UE lub SIP UA w IMS, przy czym nacisk kładziony jest na elementy sieciowe I-CSCF, S-CSCF i HSS z rysunków poprzednich. Rysunek 2.19 przedstawia procedury protokołu.

Konkretne komunikaty protokołu Diameter z praktycznego przykładu są pokazane na ośmiu rysunkach

.